Серед шкідливих додатків для ОС Android широкого поширення набули троянці, що показують нав'язливу рекламу. Деякі з них можуть виконувати і інші небажані дії - наприклад, завантажувати і встановлювати програми, а також красти конфіденційну інформацію. Один з таких троянців, якого виявили вірусні аналітики компанії «Доктор Веб», за певних умов здатний самостійно купувати і встановлювати програми з каталогу Google Play.

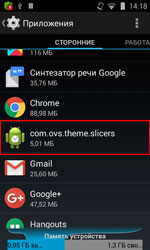

Троянець, доданий в вірусні бази Dr.Web як Android.Slicer.1.origin , Встановлюється на мобільні пристрої іншими шкідливими програмами. Він володіє характерними для популярних сервісних утиліт і програм-оптимізаторів функціями. Зокрема, Android.Slicer.1.origin може показувати інформацію про використання оперативної пам'яті і «очищати» її, завершуючи роботу активних процесів, а також дозволяє вмикати або вимикати бездротові модулі Wi-Fi і Bluetooth. Разом з тим цей додаток не має власного ярлика в графічній оболонці операційної системи, і користувач не може запустити його самостійно.

Незважаючи на те, що у цієї програми є відносно корисні функції, її основне призначення - показ нав'язливої реклами. Через деякий час після запуску, а також при включенні або відключенні екрану і Wi-Fi-модуля Android.Slicer.1.origin передає на керуючий сервер інформацію про IMEI-ідентифікатор зараженого смартфона або планшета, MAC-адресу Wi-Fi-адаптера, найменуванні виробника мобільного пристрою і версії операційної системи. У відповідь шкідливий додаток отримує завдання, необхідні для показу реклами, а саме:

- додати ярлик на домашній екран ОС;

- показати рекламний банер;

- відкрити посилання в браузері або в каталозі Google Play.

При цьому в певних випадках Android.Slicer.1.origin здатний не просто відкривати задані розділи каталогу Google Play, рекламуючи програми, але і самостійно встановлювати відповідні додатки, в тому числі і платні. У цьому йому «допомагає» інший троянець, що представляє аналог утиліти su для роботи з root-привілеями і детектується Dr.Web як Android.Rootkit.40 . Якщо ця шкідлива програма присутня в системному розділі / system / bin, Android.Slicer.1.origin може автоматично купувати і завантажувати програми з Google Play.

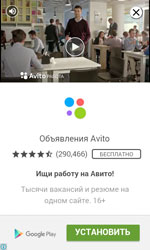

Для цього Android.Slicer.1.origin відкриває розділ додатка в каталозі і з використанням Android.Rootkit.40 від імені root запускає стандартну системну утиліту uiautomator. З її допомогою троянець отримує інформацію про всі вікнах і елементах управління, видимих на екрані в даний момент. потім Android.Slicer.1.origin шукає відомості про кнопках з ідентифікатором com.android.vending: id / buy_button (кнопки «Купити» і «Встановити») і com.android.vending: id / continue_button (кнопка «Продовжити»), знаходить координати середини відповідних кнопок і натискає на них, поки елементи управління з необхідними ідентифікаторами присутні на екрані. Таким чином, Android.Slicer.1.origin може автоматично купувати платні, а також завантажувати безкоштовні версії заданих зловмисниками додатків без відома користувача.

Разом з тим можливості для непомітних покупок і установок ПО з Google Play у троянця обмежені. По-перше, ідентифікатори кнопок, які використовує Android.Slicer.1.origin , Представлені в ОС Android версії 4.3 і вище. По-друге, шкідлива програма Android.Rootkit.40 , Яка використовується троянцем, не може працювати на пристроях з активним SELinux, т. Е. В ОС Android версії 4.4 і вище. Таким чином, Android.Slicer.1.origin може самостійно купувати і встановлювати програми з Google Play лише на пристроях, що працюють під управлінням Android 4.3.

троянець Android.Slicer.1.origin успішно детектується і віддаляється антивірусними продуктами Dr.Web для Android, тому не представляє небезпеки для наших користувачів.

Детальніше про троянця

drweb.ru