- 2.1. Моніторинг загроз для інформаційних систем

- 2.2. Засоби захисту від небажаного ПЗ

- 3.1. Перехід на нові версії операційних систем і пакети оновлень

- 3.2. відстеження вразливостей

- 3.3 Перехід на нові версії Microsoft Office

- 3.4. Установка надійного захисного ПЗ

- 3.5. Зворотній зв'язок

- Використана література

У цій частині статті ми розглянемо кроки Microsoft, спрямовані на забезпечення інформаційної безпеки, а також обговоримо рекомендації для фахівців, що забезпечують безпеку серверних і клієнтських додатків.

Автор: Богданов Марат ([email protected])

Безпека в продуктах Microsoft очима IT-фахівця - рекомендації для технічних фахівців, націлені на забезпечення безпеки серверних продуктів або робочого середовища користувача

Частина II. Дії Microsoft, спрямовані на забезпечення інформаційної безпеки.

Рекомендації для фахівців, що забезпечують безпеку серверних і клієнтських додатків

2.1. Моніторинг загроз для інформаційних систем

Дуже важливим елементом забезпечення інформаційної безпеки є безперервний моніторинг різних загроз для інформаційних систем. Засоби безпеки Майкрософт за згодою користувачів відстежують стан 500 млн. Комп'ютерів по всьому світу і деяких найбільш популярних інтернет-сервісів. Цей аналіз дозволяє оцінювати активність шкідливого і потенційно небажаних програм в різних регіонах, виявляти нові різновиди загроз, оцінювати ефективність антивірусів, оновлень і нових версій операційних систем [1].

Microsoft безкоштовно пропонує користувачам Windows антивірус MSRT (Malicious Software Removal Tool - Засіб видалення шкідливих програм для системи Windows). Для кількісної оцінки швидкості поширення вірусів використовується параметр CCM - кількість очищених комп'ютерів на кожну 1000 запусків кошти MSRT. (Абревіатура "CCM" розшифровується як "Computers Cleaned per Mille" - очищених комп'ютерів на тисячу) [1].

Проаналізувавши результати моніторингу поширення шкідливого ПЗ, можна зробити цікаві спостереження.

2.1.1. Тенденції щодо операційних систем

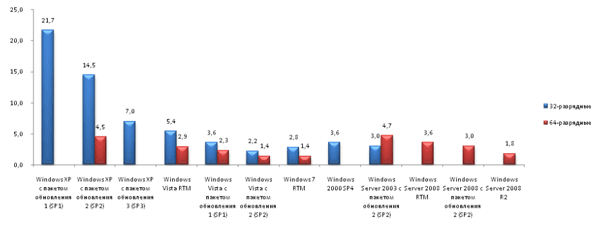

На рис. 1 представлена діаграма загроз для різних ОС фірми Microsoft.

Мал. 1. Кількість очищених комп'ютерів на кожну 1000 запусків кошти MSRT (Microsoft Windows Malicious Software Removal Tool) по операційним системам у другому півріччі 2009-го року [1].

Проаналізувавши діаграму, можна прийти до наступних висновків:

- Загрози для нових операційних систем і пакетів оновлення поширюються повільніше, ніж для колишніх їх версій; це відноситься і до клієнтських, і до серверних платформ [1].

- Темпи поширення загроз для операційної системи Windows 7, випущеної в другому півріччі 2009-го року, а також для Windows Vista® з пакетом оновлень SP2 істотно нижче для обох типів платформ [1].

- 64-розрядні версії Windows 7 і Windows Vista SP2 демонстрували у другому півріччі 2009-го року нижчий рівень зараження (1,4 для обох ОС), ніж будь-які інші конфігурації операційних систем, хоча показники для їх 32-розрядних версій були більш ніж в два рази менше, ніж для Windows XP з останнім пакетом оновлень (SP3) [1].

- Серед операційних систем з пакетами оновлення кожен черговий пакет показував більш низький рівень зараження, ніж його попередник [1].

- Для Windows XP SP3 він склав менше половини від показника для SP2, а якщо порівнювати з SP1, то менше третини [1].

- Аналогічно, показники зараження Windows Vista SP2 були нижче, ніж у версії з SP1, а у неї - нижче, ніж у Windows Vista RTM [1].

- Що стосується серверних операційних систем, то Windows Server® 2008 за SP2 показує рівень зараження 3,0, що на 20% менше, ніж у її попередника, Windows Server 2008 RTM [1].

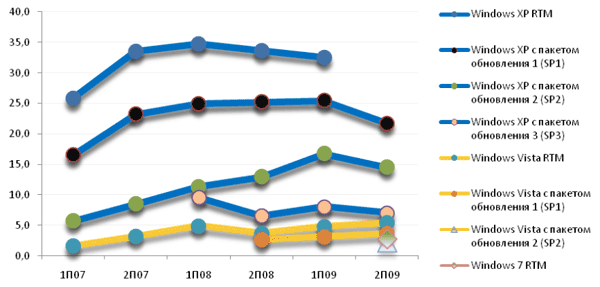

На наступному малюнку показані рівні зараження для різних 32-розрядних версій Windows XP і Windows Vista в період з початку 2007-го року по кінець 2009-го року.

Мал. 2. Тенденції розвитку загроз (в CCM) для 32-розрядних версій Windows XP і Windows Vista з першого півріччя 2007-го року по друге півріччя 2009-го року [1].

Мал. 2 підтверджує попередню тенденцію.

2.1.2. Нові різновиди шахрайства

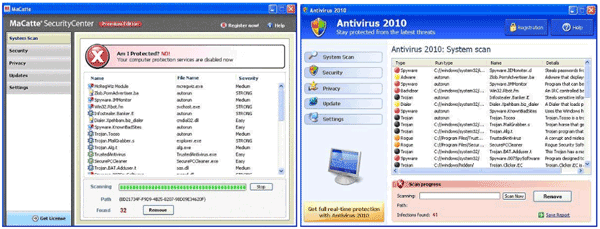

У 2009-му році набули поширення фальшиві програми забезпечення безпеки, котре видає на комп'ютері жертви помилкові або що вводять в оману попередження про зараження і пропонує усунути уявні проблеми за деяку суму грошей.

Мал. 3. Підроблене "сканування системи безпеки" різними варіантами Win32 / FakeXPA, найбільш поширеного в другій половині 2009 року сімейства фальшивого програмного забезпечення безпеки [1].

У другій половині 2009-го року антивіруси Майкрософт очистили 7,8 млн. Комп'ютерів від шкідливих програм, пов'язаних з фальшивими програмами забезпечення безпеки в порівнянні з 5,3 млн. Комп'ютерів в першому півріччі. Що дозволяє припустити, що розповсюджувачі подібних програм отримали більше грошей, ніж розповсюджувачі менш поширених типів загроз [1].

2.1.3. Загрози, пов'язані з електронною поштою

Дані цього розділу отримані на основі фільтрації електронної пошти за допомогою продукту Microsoft Forefront Online Protection для Exchange (FOPE) [1].

У другій половині 2009-го року зросла кількість небажаних повідомлень, пов'язаних з шахрайством з передоплатою (так звані «нігерійські листи» або «афера 419») і азартними іграми [1].

Шахрайство з передоплатою - поширене зловживання довірою, коли відправник повідомлення заявляє, що має право на більшу суму грошей, але по певних причин не може отримати до неї прямий доступ. Зазвичай зазначена причина пов'язана з бюрократією чи політичною корупцією. Відправник просить передбачувану жертву тимчасово позичити певну кількість грошей на підкуп офіційних осіб або оплату внесків за розблокування всієї суми. Натомість відправник обіцяє деякий відсоток від загальної суми, набагато перевищує вихідну суму [1].

Такі повідомлення часто пов'язують з Нігерією ( «419» відноситься до статті кримінального кодексу Нігерії, присвяченій шахрайства) і іншими країнами західної Африки, включаючи Сьєрра-Леоне, Кот-д'Івуар і Буркіна-Фасо [1].

![Такі повідомлення часто пов'язують з Нігерією ( «419» відноситься до статті кримінального кодексу Нігерії, присвяченій шахрайства) і іншими країнами західної Африки, включаючи Сьєрра-Леоне, Кот-д'Івуар і Буркіна-Фасо [1]](/wp-content/uploads/2019/12/uk-bezpeka-v-produktah-microsoft-ocima-it-fahivca-castina-2-4.png)

Мал. 4. Вхідні повідомлення, що блокуються фільтрами вмісту FOPE, за категоріями (друге півріччя 2008-друге півріччя 2009 рр.) [1].

Останнім часом дуже популярними стали листи з пропозицією купити копії популярних швейцарських годинників.

2.1.4. Шкідливі веб-сайти

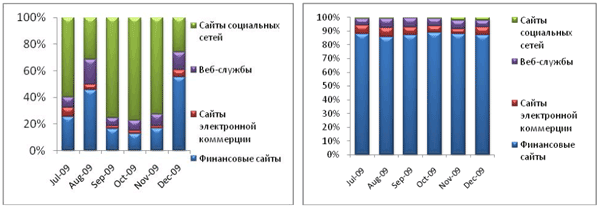

Соціальні мережі схильні до великого тиску з боку шахрайських фішингових веб-сайтів. Фінансові організації схильні до фішингу набагато менше (рис. 5) [1].

Мал. 5. Зліва: випадки для кожного типу фішингових сайту в кожному місяці 2П09. Справа: активні фішингові сайти, відстежені в кожному місяці 2П09 за типами цілей [1].

На малюнку 6 показана частка випадків фішингу, зареєстрованих корпорацією Майкрософт в кожному місяці в 2П09 для кожного типу найбільш схильних до організацій [1].

![На малюнку 6 показана частка випадків фішингу, зареєстрованих корпорацією Майкрософт в кожному місяці в 2П09 для кожного типу найбільш схильних до організацій [1]](/wp-content/uploads/2019/12/uk-bezpeka-v-produktah-microsoft-ocima-it-fahivca-castina-2-6.png)

Мал. 6. Розподіл за категоріями загроз, які розміщені на URL-адреси, блокованих фільтром SmartScreen в 1П09 і 2П09 [1].

2.1.5. Розподіл загроз в домашніх і корпоративних середовищах

Дані про зараження, отримані продуктами і інструментами Майкрософт для захисту настільних ПК від шкідливих програм, включають інформацію про приналежність зараженого комп'ютера домену доменних служб Active Directory®. У більшості випадків домени використовуються на підприємствах, а комп'ютери, які не належать домену, найімовірніше, використовуються будинку або в інших місцях, що не мають відношення до підприємств. Порівняння загроз, виявлених на комп'ютерах, що входять і не входять в домени, дозволяє отримати уявлення про різні підходи, що застосовуються зловмисниками до корпоративних і домашнім користувачам, і про те, які загрози найбільш успішні в кожному середовищі [1].

![Порівняння загроз, виявлених на комп'ютерах, що входять і не входять в домени, дозволяє отримати уявлення про різні підходи, що застосовуються зловмисниками до корпоративних і домашнім користувачам, і про те, які загрози найбільш успішні в кожному середовищі [1]](/wp-content/uploads/2019/12/uk-bezpeka-v-produktah-microsoft-ocima-it-fahivca-castina-2-7.png)

Мал. 7. Розподіл категорій загроз для комп'ютерів, що входять і не входять в домени, у другому півріччі 2009-го року [1].

В підключених до доменів комп'ютерах віруси-черв'яки виявлялися набагато частіше, ніж в непідключених до доменів комп'ютерах, в основному через спосіб поширення вірусів-хробаків. Зазвичай віруси-черв'яки найбільш ефективно поширюються через незахищені файлові ресурси та змінні томи сховищ, які більше поширені в корпоративних середовищах, а не в домашніх [1].

2.2. Засоби захисту від небажаного ПЗ

Microsoft пропонує цілу лінійку засобів боротьби з небажаним ПО. Сюди входять такі антивіруси як Malicious Software Removal Toll, Windows Defender, Microsoft Security Essentials і Forefront Client Security.

У таблиці 1. порівнюються функціональні можливості різних антивірусів Microsoft [3].

Таблиця 1. Порівняння різних антивірусів Microsoft

Malicious Software Removal Toll

Windows Defender

Microsoft Security Essentials

Forefront Client Security

Видалення поширених видів шкідливого коду

Так

немає

Так

Так

Видалення всіх відомих вірусів

немає

немає

Так

Так

Захист в режимі реального часу

немає

немає

Так

Так

Видалення всіх відомих програм-шпигунів

немає

Так

Так

Так

Захист від програм-шпигунів в реальному часі

немає

Так

Так

Так

Захист комп'ютера від руткітів (rootkit)

немає

немає

Так

Так

Контроль наявності потенційних вразливостей

немає

немає

немає

Так

Інтеграція з Network Access Protection (NAP)

немає

немає

немає

Так

Централізоване управління безпекою

немає

Так (GPO)

немає

Так

Централізований моніторинг і звітність

немає

немає

немає

Так

З таблиці видно, що найбільшими можливостями володіє Forefront Client Security.

Microsoft серйозно взялася за підвищення безпеки Internet Explorer. Це проявляється, зокрема в застосуванні XSS-фільтра і технології SmartScreen.

XSS-фільтр в IE8

За даними Web Application Security Consortium (WASC) з найпоширеніших вразливостей, таких як SQL-ін'єкції, витоку інформації і міжсайтовий скриптинг, найбільш поширеними є XSS-атаки - 41%. На 10 297 сайтів, перевірених в рамках дослідження WASC, було виявлено 28 796 XSS-вразливостей, які були присутні на 31% вивчених сайтів.

Для боротьби подібного роду уразливими в MS Internet Explorer 8 був встановлений XSS-фільтр, покликаний забезпечити захист шляхом автоматичного виявлення і запобігання найбільш поширених XSS-атак без втрати продуктивності або сумісності. Було виявлено, що 70% можливих загроз, з якими можуть зіткнутися користувачі IE8, запобігають XSS-фільтром [4].

SmartScreen Technology в IE8

Internet Explorer 8 має власний фільтр проти фішингу під назвою SmartScreen, який робить аналіз веб-сторінок і попереджає користувача в разі знаходження веб-сайту, підозрюваного у фішингу. Для своєї роботи SmartScreen використовує базу даних вже відомих фішингових сайтів, тому захист від нових ресурсів, створених зловмисниками, є менш ефективною.

Серед нових можливостей IE8 (в порівнянні з попередніми версіями цього браузера) - функція, що дозволяє відвідувати сайти анонімно. При цьому не зберігаються файли cookie, історія серфінгу та інші ідентифікаційні дані. Вона називається InPrivate і призначена для того, щоб користувачі могли приховати свої відвідини будь-яких сайтів від інших людей.

Ще одним заходом захисту від шкідливого ПО є технологія Data Execution Prevention.

3.1. Перехід на нові версії операційних систем і пакети оновлень

Якщо ми звернемося до рис.1, то побачимо, що кожна нова версія MS Windows безпечніше попередньої.

Для підвищення захищеності клієнтських і серверних машин бажано регулярно оновлювати компоненти Windows, драйвери і захисне ПЗ.

Існують наступні центри оновлення Microsoft [5]:

- Оновлення систем управління ПО (technet.microsoft.com/updatemanagement/)

- Служба оновлення Windows Server (WSUS) (technet.microsoft.com/updatemanagement/bb245780.aspx)

- Засоби видалення шкідливого ПО Microsoft Windows (MSRT) ( www.microsoft.com/security/malwareremove/ )

- Office Update (office.microsoft.com/downloads/FX010402221033.aspx)

- Windows Update ( www.microsoft.com/windows/downloads/windowsupdate/ )

- Microsoft Update (update.microsoft.com/microsoftupdate).

- Центр рішень оновлення Microsoft (support.microsoft.com/ph/6527#tab3).

Частина оновлень встановлюється на всі машини, що працюють під Windows, частина - встановлюється тільки на комп'ютери з ліцензійною ОС (Genuine).

Data Execution Prevention (DEP) (англ. Запобігання виконання даних) - функція безпеки, вбудована в сімейство операційних систем Windows, яка не дозволяє додатком виконувати код з області пам'яті, поміченої як «тільки для даних». Вона дозволить запобігти деяким атаки, які, наприклад, зберігають код в такій області за допомогою переповнення буфера. DEP працює в двох режимах: апаратній, для процесорів, які можуть позначати сторінки як «не для виконання коду», і програмному, для інших процесорів. Ця функція вперше з'явилася в другому пакеті оновлень для Windows XP [2].

3.2. відстеження вразливостей

Додання розголосу вразливостей - розкриття буває відповідальним і безвідповідальним. У разі відповідального розкриття хакер дає час постачальнику ПО на усунення вразливості і тільки після цього надає її розголосу. Microsoft періодично публікує бюлетень виявлених вразливостей - Common Vulnerabilities and Exposures (CVE), а також пропонує патчі, що усувають виявлені проломи.

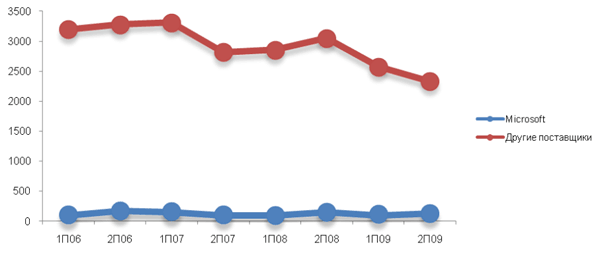

За останні чотири роки число розголошення відомостей про уразливість продуктів Майкрософт послідовно становило 3-5% від загального числа розголошення у всій галузі (рис. 8).

Мал. 8. Розголошення відомостей про уразливість продуктів Майкрософт та інших виробників (1П06-2П09) [1].

У другому півріччі 2009-го року корпорація Microsoft випустила 47 бюлетенів з безпеки для усунення 104 окремих вразливостей, ідентифікованих в списку Common Vulnerabilities and Exposures (CVE) [1].

Для підтримки рівня безпеки інформаційної системи на високому рівні необхідно бути в курсі виявлених вразливостей і регулярно інсталювати патчі.

3.3 Перехід на нові версії Microsoft Office

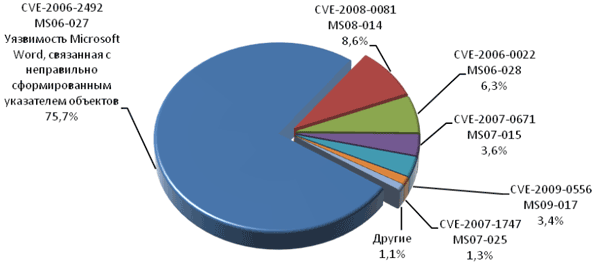

Зловмисники все частіше використовують в експлойтів поширені формати файлів в якості векторів переносу (наприклад, такі формати як. Doc, .pdf, .ppt і .xls). Зловмисник може створити файл з невірно сформованим розділом для використання уразливості в програмі (рис. 9) [1].

Мал. 9. Експлойти для форматів файлів Microsoft Office, виявлені в другому півріччі 2009-го року (у відсотках) [1]

Користувачі, своєчасно не встановлюють пакети оновлень та оновлення для системи безпеки для додатків Office і операційної системи Windows, входять до групи підвищеного ризику.

Більше половини (56,2%) атак була направлена на встановлення програм Office, що не оновлювалися з 2003 року [1].

Для комп'ютерів з вибірки з моменту останнього оновлення операційної системи в середньому пройшло 8,5 місяця, тоді як з моменту останнього оновлення програм Office пройшло 6,1 роки, що майже в дев'ять разів довше [1].

Ця дані допомагають ілюструвати той факт, що користувачі можуть ретельно стежити за своєчасним оновленням Windows і як і раніше бути схильними до високого ризику атак на основі експлойтів, якщо вони також регулярно не оновлюється інші програми [1].

3.4. Установка надійного захисного ПЗ

Робота сучасних компаній заснована на використанні безпечних ІТ-служб. Сімейство продуктів Microsoft Forefront підвищує захищеність і керованість системи безпеки мережевої інфраструктури. Продукти Microsoft Forefront легко інтегруються один з одним і з існуючою ІТ-інфраструктурою організації. Крім того, їх можна доповнювати рішеннями сторонніх виробників, що дозволяє створювати закінчені рішення, що забезпечують багаторівневий захист. Спрощення впровадження, управління, аналізу і створення звітів дозволяє більш ефективно захищати інформаційні ресурси підприємств і надавати безпечний доступ до додатків і серверів. Завдяки швидко реагує механізму захисту інформації, підкріпленому технічними рекомендаціями Майкрософт, продукти Microsoft Forefront допомагають впевнено протистояти мінливим загрозам безпеки і зростаючим потребам бізнесу [6].

Forefront - це ключовий компонент стратегії корпорації Майкрософт щодо забезпечення повної безпеки корпоративних замовників. Основою цієї стратегії є надійний захист операційних систем за допомогою продуктів Forefront, які підвищують безпеку, забезпечуючи додаткові рівні захисту інформації та контролю доступу до найбільш важливих даних і корпоративних ресурсів. Технологія управління цифровими правами додатково підвищує безпеку даних, забезпечуючи захист документів і дотримання вимог належних до них політик, навіть якщо ці документи потраплять в чужі руки [6].

Для захисту серверних і клієнтських додатків бажано використовувати Microsoft Forefront.

3.5. Зворотній зв'язок

Служба Microsoft Respond Center перевіряє мільйони повідомлень про проблеми програмного забезпечення. На підставі цих даних ведеться постійна робота по вдосконаленню власних продуктів компанії, а також ведеться робота з постачальниками ПО і устаткування, що конфліктує з продуктами Microsoft.

Зворотній зв'язок дуже важлива для підвищення якості продуктів Microsoft.

Крім того існує велика кількість форумів і блогів, в яких фахівці можуть обговорити наболілі питання в області безпеки (msdn, technet, techday і так далі), регулярно проводяться конференції, на яких фахівці компанії зустрічаються з усіма бажаючими і обговорюють сучасні та перспективні проблеми галузі.

Використана література

1. Звіт Майкрософт з безпеки. Випуск 8 (липень-грудень 2009 р) www.microsoft.com/sir

2. CENZIC ENTERPRISE APPLICATION SECURITY. Web Application Security Trends Report Q3-Q4, 2009. www.cenzic.com

3. Порівняння антивіруса MSE з MSRT, Windows Defender і Forefront Client Security. http://www.securrity.ru/compare/692-sravnenie-antivirusa-mse-s-msrt-windows-defender.html

4. Статистичне підтвердження XSS-фільтра IE8 http://www.interface.ru/home.asp?artId=22801

5. The Microsoft Security Update Guide. http://www.microsoft.com/downloads/details.aspx?FamilyID=c3d986d0-ecc3-4ce0-9c25-048ec5b52a4f&displaylang=en

6. Огляд можливостей Microsoft Forefront. http://www.microsoft.com/forefront/ru/ru/overview.aspx

Aspx?