- Outlook Web App як точка проникнення в корпоративну інфраструктуру

- У T-Mobile вкрали дані 15 мільйонів абонентів через підрядника

- Виробник IP-камер заблокував розкриття інформації про уразливість в його продукті, пригрозивши судом

- Що ще сталося:

- Старожитності:

Сьогодні спеціальний корпоративний випуск нашого дайджесту, в якому ми поговоримо про такі речі, як ROI, EBITDA, TCO, РСБУ, CRM, SLA, NDA, GAAP і так далі. Втім, немає, поговоримо, як зазвичай, про найважливіші новинах безпеки за тиждень. Вийшло так, що всі три так чи інакше відносяться до корпоративної безпеки: показують, як компанії зламують, як витікають дані і як бізнес на це реагує.

У чому взагалі основна відмінність між «користувальницької» безпекою і корпоративної? По-перше, якщо користувачам доступні відносно прості захисні рішення або методи, то для бізнесу простих рішень не буває - хоча б через те, що інфраструктура значно складніше. По-друге, щоб ефективно захистити компанію, потрібні не тільки складні технології, а й певні організаційні рішення.

Рекомендація Gartner по зміні цього співвідношення до 60/40 виглядає цілком розумною. Наприклад, з нашого дослідження Carbanak , Атаки на банківські організації, зрозуміло, що в цій самій «зоні 10%» атакуючі знаходилися дуже довго.

Попередні дайджести новин ви можете знайти тут .

Outlook Web App як точка проникнення в корпоративну інфраструктуру

новина . дослідження компанії Cybereason. реакція Microsoft.

Якщо зламати один з комп'ютерів компанії, встановити на нього «жучок» і організувати передачу даних, що вийде вкрасти? З ноутбука співробітника - робочі матеріали цього співробітника і, можливо, іншу інформацію з файлових серверів, до яких він має доступ.

Справа піде «ефективніше», якщо це комп'ютер керівника або адміністратора з широкими правами доступу. Доступ до поштового сервера теоретично може поставити під загрозу величезний обсяг даних, який так чи інакше проходить через пошту. У дослідженні компанії Cybereason показано, що однією тільки поштою справа може не обмежитися.

Як це часто буває, будь-якої конкретної уразливості в Outlook Web App (також відомий як Web Access, Exchange Web Connect і Outlook on the web - за 20 років існування продукту Microsoft перейменовувала його чотири рази) в даному випадку не було.

Вкрали (швидше за все, фішингом) логін і пароль адміністратора, впровадили на сервер шкідливу DLL (причому не підписану). Отримали в результаті доступ не тільки до пошти, а й до Active Directory. Зломщики могли відправити лист від імені будь-якого співробітника компанії.

Більш того, ще одна закладка була впроваджена в сервер IIS для моніторингу підключень до веб-пошти, і, судячи з результатів розслідування, за тим, хто, коли і звідки заходить в пошту, стежили дуже пильно. Основна претензія дослідників до OWA полягає в тому, що на сервері вдалося без проблем запустити непідписаний бінарник, але в Microsoft говорять, що правильна конфігурація робить таку атаку неможливою.

Може бути, і так, але це вже деталі. Якщо від них відволіктися, то ось що ми маємо:

- Сервіс, за визначенням має доступ і до Інтернету, і до внутрішньої мережі.

- Недотримання IT-фахівцем техніки безпеки: вкрали логін і пароль, і явно не у звичайного користувача.

- Некоректна конфігурація сервера, яка дозволила встановити бекдор без особливих проблем.

- Неможливість виявити злом протягом тривалого часу.

Але ж тільки патч хотів хильнути ...

Тобто цілий набір проблем, кожну з яких необхідно вирішувати окремо. Цікаво, що цінність даних в Active Directory, як правило, не викликає сумнівів, і захищають цей сервіс надійно (хоча є приклади і такого вектора атаки). Однак завжди може знайтися менш очевидний спосіб доступу до цінної інформації, через найслабша ланка.

У T-Mobile вкрали дані 15 мільйонів абонентів через підрядника

новина . Disclosure від Experian, жертви атаки. Звернення до клієнтів T-Mobile.

Почнемо з невеликого ліричного відступу. У США більшість абонентів стільникового зв'язку підписують з оператором довгостроковий контракт, в ціну якого можуть входити і послуги зв'язку, і мобільний телефон, смартфон або планшет. З одного боку, це зручно - ви отримуєте новий пристрій або взагалі безкоштовно, або зі знижкою, з іншого - просто так взяти і перейти до іншого оператора до закінчення контракту не вийде.

Схема роботи передбачає, що вас, як потенційного клієнта, будуть перевіряти на платоспроможність, приблизно як при оформленні кредиту в банку. Для цього робиться запит в місцеве бюро кредитних історій. У випадку з T-Mobile таким бюро виступала компанія Experian, яку і зламали.

За інформацією від постраждалої компанії, несанкціонований доступ до одного з її серверів був одноразовим і короткочасним, але імовірно втік великий масив даних про 15 млн абонентів стільникового оператора за дворічний період.

Треба визнати, що обидві компанії повелися в цій непростій ситуації дуже відкрито. На сайтах були розміщені докладні описи того, що сталося. Постраждалим пропонується безкоштовний сервіс відстеження підозрілих операцій з використанням їх персональних даних.

Це значний прогрес у порівнянні, наприклад, з компанією Target, яка після витоку даних про 40 млн кредиток обмежилася коротким повідомленням в стилі «ми все полагодили». У разі T-Mobile інформація про кредитні картки не постраждала, а от все інше - таки да, включаючи імена, адреси, водійські права та інше. Причому в листі CEO T-Mobile відзначається, що дані частково були зашифровані, але, мабуть, недостатньо добре.

А вони такі: у нас всі дані зашифровані!

Дана історія має відношення і до приватності: кредитні організації апріорі повинні знати про своїх клієнтів дуже багато, і інформацію вони отримують з різних джерел. Більш того, вони ці дані продають іншим компаніям за гроші, і далеко не завжди їх клієнти - респектабельні міжнародні компанії.

Раніше та ж Experian засвітилася ще в одному скандалі. Тоді нікого не ламали, просто один громадянин В'єтнаму, представившись приватним детективом з Сінгапуру, оплатив послуги Experian і перепродував дані 200 млн американців групам злочинців, що спеціалізуються на тому, що називається крадіжка особистості.

Якщо ви звернетеся, наприклад, в Amazon з проханням змінити забутий пароль, у вас можуть запитати адресу, дату народження і номер соціального страхування, і саме цими даними в асортименті володіє така організація, як Experian.

І ще: втратити дані найпростіше в момент передачі з однієї компанії в іншу. Просто тому, що технології і підхід до захисту обов'язково будуть відрізнятися.

Виробник IP-камер заблокував розкриття інформації про уразливість в його продукті, пригрозивши судом

новина . Короткий зміст дослідження.

Дослідник швейцарської компанії Ptrace Security Джанні Ньеса хотів розповісти на конференції HITB GSEC в Сінгапурі про деякі аспекти безпеки IP-відеокамер. Але не зміг. У його дослідженні містилися приклади вразливостей в мережевих камерах спостереження від трьох різних виробників - на жаль, ми тепер не дізнаємося від яких.

Ніщо не віщувало такого повороту подій: Джанні вислав інформацію про уразливість вендорам, вів рутинну переписку з технарями і нарешті повідомив, що готує виступ, запропонував узгодити зміст його дослідження. З цього моменту айтішники однієї з компаній кудись пропали, а замість них в діалог вступили юристи, порекомендували нічого і нікому не розповідати (а то гірше буде).

Не в перший раз таке відбувається і, на жаль, не в останній. Причина теж зрозуміла: грань між дослідником і кіберзлочинці, з точки зору спостерігача, очевидна (перший намагається не нашкодити), а ось з точки зору закону чітко не прописана. Показовим прикладом є Вассенаарські домовленості - міжнародна угода про обмеження експорту технологій подвійного призначення.

У грудні 2013 року європейський парламент вніс до списку таких технологій ПО, призначене для несанкціонованого доступу до комп'ютерних систем. Ідея «злому заради благих цілей» взагалі вкрай сумнівна, але тут хоча б задумалися про те, що розробники такого ПО (наприклад, сумно відома Hacking Team) повинні акуратніше вибирати клієнтів.

Але сформулювали це все так, що під формулювання «intrusion software» може потрапити все що завгодно. Кіберзлочинцям це не завадить, а от дослідникам (наприклад, пентестерам) життя ускладнить. Результат - у вересні компанія HP відмовилася від участі в японському Хакатони PWN2OWN, тому що виїзд фахівців компанії може бути кваліфікований як той самий «експорт технологій подвійного призначення».

Ох. Якщо вже у компаній все складно, то в питаннях законодавства взагалі темний ліс. Мотивація вендорів, які заборонили публікацію вразливостей, зрозуміла - якщо є спосіб полегшити собі життя, чому б ним не скористатися. Ось тільки як це позначається на безпеці?

Якби компанії витрачали сили не на судові тяжби, а на закриття вразливостей, світ був би значно безпечніше

Не можна сказати, що сценарій «все всім дозволити» сильно краще, ніж «все заборонити», - врешті-решт безвідповідальне розкриття інформації про уразливому ПО і залозі може серйозно нашкодити користувачам. Рішення, як зазвичай, знаходиться десь посередині між двома крайнощами.

Що ще сталося:

З безпекою в атомній енергетиці все дуже , дуже погано. Пост на тему в блозі Євгена Касперського. Головний висновок: навіть якщо вам здається, що між вашою критичної інфраструктурою та Інтернетом є Air Gap, подумайте ще раз. Можливо, вам тільки здається.

Gartner ще й майбутнє пророкує . З цікавого: до 2018 року доведеться створити «машини, контролюючі машини» - адмініструвати мільйони пристроїв з «Інтернету речей» руками стане неможливо (витративши половину вихідного на «адміністрування» чотирьох Raspberry Pi, не можу не погодитися).

Більш того, навіть людям обіцяють «роботів-начальників», а трекери активності доведеться носити не для підрахунку кроків, а щоб роботодавець за вами стежив. Чудовий новий світ! Втім, це якщо роботу знайдеш: в найбільш швидкозростаючих компаніях через три роки машин буде більше, ніж людей.

Дрони і інші безпілотники можна зламати (Ми і не сумнівалися). Цікаво, що кожен черговий тип розумних пристроїв хворіє, як на вітрянку, всіма дитячими security-болячками. В даному випадку - не вимагають авторизації протоколами передачі даних.

Старожитності:

Сімейство «Hymn»

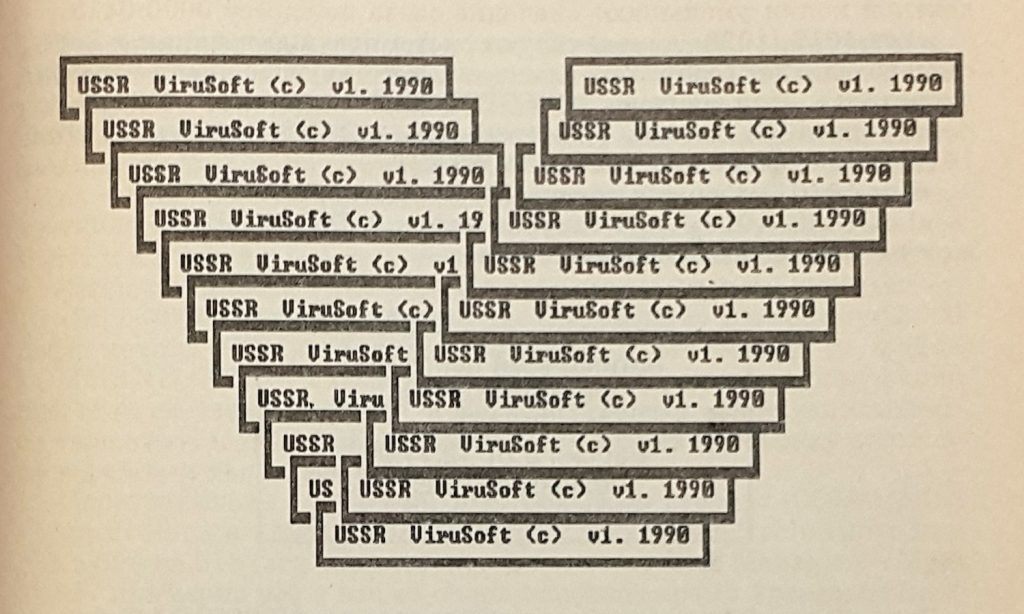

Сімейство резидентних дуже небезпечних вірусів. Стандартно вражають COM- і EXE-файли при їх запуску, закриття, перейменування або зміні їх атрибутів. Якщо номер поточного місяця збігається з числом (1 січня, 2 лютого і т.д.), знищують частину системної інформації Boot-сектора диска C :, потім розшифровують і виводять на екран картинку:

Потім виконують Державний гімн СРСР. При цьому вірус обнуляє в Boot-секторі диска байти, в яких вказуються число байт на сектор, секторів на кластер, число копій FAT і т.д. (Всього 9 байт). Якщо виконати подібні зміни в Boot-секторі комп'ютера, що працює в середовищі MS-DOS, він перестане завантажуватися як з вінчестера, так і з флоппі-диска. Для того щоб відновити інформацію, необхідно написати власний міні-завантажувач або скористатися спеціальними утилітами. «Hymn-тисячу дев'ятсот шістьдесят два» і «Hymn-2144» шифрують своє тіло.

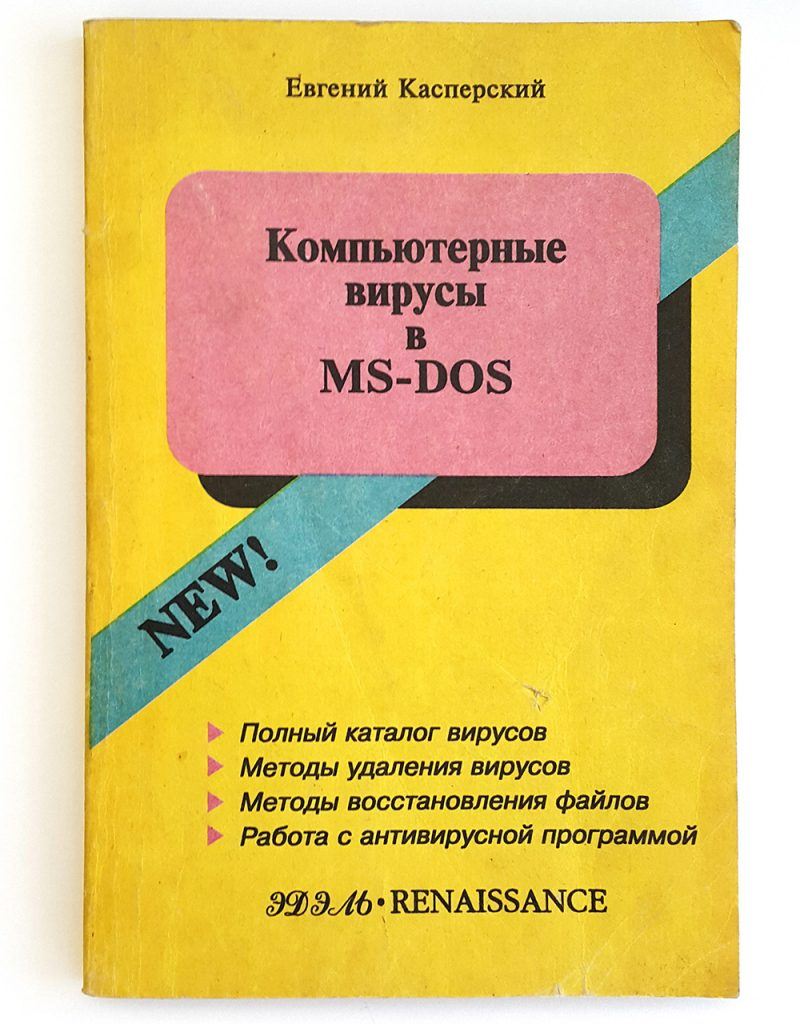

Цитата по книзі «Комп'ютерні віруси в MS-DOS» Євгена Касперського. 1992 рік. Сторінка 36.

Disclaimer: Ця колонка відображає лише приватна думка її автора. Воно може збігатися з позицією компанії «Лабораторія Касперського», а може і не збігатися. Тут уже як пощастить.

У чому взагалі основна відмінність між «користувальницької» безпекою і корпоративної?А як взагалі йдуть справи з безпекою у бізнесу?

Якщо зламати один з комп'ютерів компанії, встановити на нього «жучок» і організувати передачу даних, що вийде вкрасти?

Ось тільки як це позначається на безпеці?