- Видаляємо вірус і вирішуємо проблему xtgina.dll

- Усуваємо помилку "Не вдалося завантажити DLL C: \ Windows \ System32 \ xtgina.dll"

- Післямова.

Доброго часу доби, дорогі друзі.

Хочу поділитися невеликим рішенням послевірусной проблеми, з якою зіткнувся буквально на днях. Авось комусь буде корисно, бо тямущою інформації в інтернеті з цього питання я не знайшов (хіба що пара згадок на форумах). В рамках статті розповім як видалити, власне, вірус (Точніше цілий набір), а так само як вирішити проблему після його видалення, яка представляє собою повідомлення виду "Неможливо завантажити DLL xtgina.dll".

Видаляємо вірус і вирішуємо проблему xtgina.dll

Суть в наступному. Система була вражена пакетом вірусів найрізноманітніших забарвлень. Є підозра, що це був черв'як , Довантажити і розгорнув необхідний базис зарази, бо поразка виглядало досить забавно: система глухо зависла на кілька хвилин, а потім самостійно перезавантажилась, після перезавантаження виявивши повний набір нижче описаних симптомів.

Симптоматика: повне блокування роботи антивірусів (В тому числі антивірусних утиліт типу avz ), Різних програм (софт по очищенню реєстру і тимчасових файлів, Webmoney, Яндекс.Гаманцю) і інтернету (виробляються підміни адрес в браузері, перенаправлення на "ліві" сайти, перехоплення трафіку програм, підміна полів логіна-пароля в систему Яндекс.Деньги і інші маніпуляції з метою відвести якомога більше акаунтів пошти та інших даних, особливо пов'язаних з платіжними системами). Само собою недоступні редактор реєстру і диспетчер задач. Характерно, що запускається Spybot , Але не рятує, що в загальному-то вірно, бо засіла вредина це все таки вірус, а не Spyware .

Ситуація, в цілому, не нова. Перш за все, само собою, треба всю цю гидоту вимести. Оскільки з системи це зробити неможливо (при спробі встановити / запустити антивірус або антивірусну утиліту система або закриває ону, або іде в перезавантаження), довелося вдаватися до старого-доброго, але дуже мною коханому Dr.Web LiveCD. Про те, як їм лікувати комп'ютер, я писав в однойменній статті " Як видалити віруси. Частина 3. [DrWeb liveCD] ", А тому докладно описувати процес роботи з ним в рамках даної статті не буду. Оно знайшов в системі близько 20-25 різних вірусів, хробаків, вірусних бібліотек і інших жахів життя і помістив в карантин. Природно, що з карантину (і системи взагалі ) їх треба видалити, шляхом виділення і натискання кнопочки "Remove" (що характерно, Dr.Web чомусь сам не завжди видаляє вірус, а поміщає його в карантин, навіть якщо заданий пункт "Delete" напроти відповідного рядка налаштувань і воно доводиться робити вручну).

до змісту ↑

Усуваємо помилку "Не вдалося завантажити DLL C: \ Windows \ System32 \ xtgina.dll"

Після оного система начебто виглядає очищеної, але не тут то було. При завантаженні видається повідомлення, вкрай схоже на системне, яке свідчить:

Помилка призначеного для користувача інтерфейсу:

Неможливо завантажити DLL C: \ Windows \ System32 \ xtgina.dll призначеного для користувача інтерфейсу входу. Зверніться до системного адміністратора або відновите вихідну бібліотеку DLL.

І нижче оного кнопочка "Перезавантаження". Скріншот, на жаль, зняти не додумався, ну да ладно, думаю, що тексту повинно вистачити.

Що характерно, за роки своєї практики я ніяких таких xtgina.dll бібліотек не бачив (багато системні файли я дізнаюся в обличчя :)) і з повідомленням подібним взагалі зіткнувся вперше, хоча до цього моменту напевно міг поручитися, що побачив в Windows XP всі можливі варіації помилок. Природно, що оне навело мене на думки, що має місце бути підміна / перехоплення призначеного для користувача інтерфейсу, шляхом подгрузки лівої бібліотеки.

Пішов в безпечний режим (Кнопочка F8 до завантажувального екрану Windows, де повзе смужка). Вуаля! Безпечний режим працює. Насамперед пройшовся AVZ -тому (природно, на цей раз він запустився, бо віруси були вичищені за допомогою Dr.Web LiveCD), але проблеми це, природно, не вирішило. Спроба за допомогою оного відновити ключі запуску Explorer і прибрати все Winlogon повідомлення (в AVZ це робиться шляхом комбінації "Файл - Відновлення системи" та вибором соотвествующих пунктів 7, 8 і 9) не вдалася і випадали помилка доступу до пам'яті.

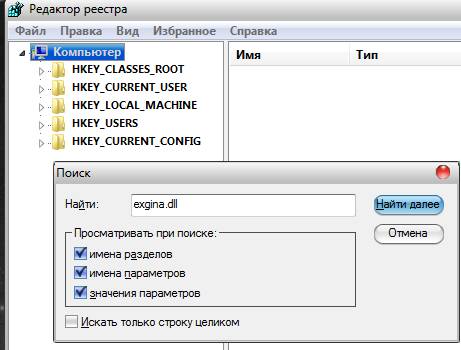

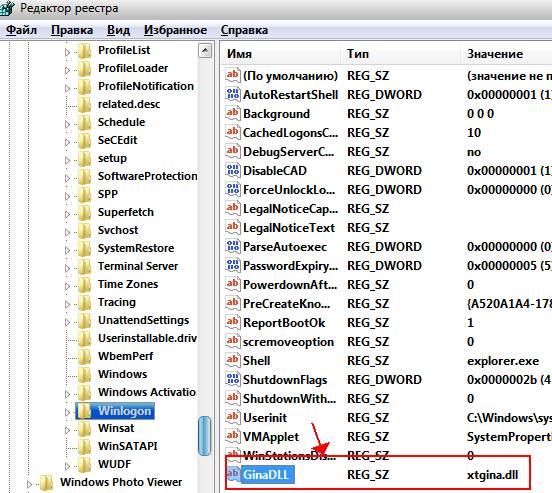

Вольовим рішенням я пішов дивитися в реєстрі (На всякий випадок нагадую, що редактор реєстру запускається шляхом: Пуск - Виконати - Regedit - ОК) де прописалася ця сама xtgina.dll (в редакторі пошук здійснюється шляхом вибору пунктів Правка - Знайти), а прописалися вона, звичайно ж, в розділі Winlogon , а саме в гілці: HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ WinLogon.

Природно, що цю злодійську гидоту треба видалити, бо саме вона є ініціатором виклику повідомлення. Виділяємо правою кнопкою мишки, вибираємо пункт "Видалити", закриваємо редактор реєстру, перезавантажується .. Вуаля! Все працює ;)

Єдине, що після перезавантаження я все таки рекомендую провести ще одну ретельну перевірку всіх і вся, починаючи від CureIT + AVZ і закінчуючи, наприклад, Spybot + Ccleaner-Regseeker .

В інтернеті так само я чув, що подібна проблема після видалення вірусів актуальна і при завантаженні безпечного режиму. Сумно, але не критично. В цьому випадку можна скористатися дистрибутивом Windows PE . І так, що робимо:

- Беремо інший комп'ютер, флешку і диск.

- викачуємо ось цей архів . Розпаковуємо. Всередині архіву лежить образ завантажувального диска з ОС WindowsPE, програма для його записи + альтернативний редактор реєстру (нім треба дописати на той же диск після запису образу або ж скопіювати на флешку і потім запустити з флешки)

- запускаємо SCD Writer (Програма для запису, що була в архіві), там вибираємо Диск - Записати ISO-образ на диск, вибираємо скачаний образ на диску, виставляємо швидкість запису і чекаємо закінчення запису.

- Йдемо до ураженого комп'ютера, перезавантажуємо і заходимо в BIOS (відразу після перезавантаження тиснемо в кнопочку DEL, щоб туди потрапити), знаходимо пункт вибору пристроїв для завантаження (boot) і на перше місце ставимо CD-ROM. Зберігаємо налаштування, виходимо з BIOS, вставляємо диск і флешку з редактором реєстру.

- Після перезавантаження чекаємо початку завантаження з CD-диски, в меню тиснемо в кнопочку 1, тобто вибираємо WindowsPE, довго чекаємо поки система завантажиться. Можливо, що буде потрібно вказати де (на якому диску і в якій папці на комп'ютері) варто уражена система. Вкажіть.

- Відкриваємо мій комп'ютер і проходимо до флешці. Там запускаємо рекдактор реєстру. Можливо, що програма попросить Вас вказати місце розташування файлу ntuser.dat в ураженій системі з метою отримання доступу до реєстру. Вкажіть C: \ Documents and Settings \ імя_аккаунта \ ntuser.dat, де імя_аккаунта, - це Ваше ім'я користувача в ураженій системі. Можливо, що програма не бачитиме, тоді відкрийте Мій комп'ютер, пройдіть по зазначеному шляху, знайдіть ntuser.dat, потім натисніть на нього правою кнопкою мишки і виберіть Властивості. Далі зніміть галочку "Прихований", натисніть ОК. Тепер поверніться в редактор реєстру і вкажіть на що з'явився ntuser.dat. Можливо, що програма запропонує Вам вказати шлях до ntuser.dat ще одного користувача, вдруге відмовтеся, якщо все вже виконали.

- У редакторі реєстру є два типи гілок (гілка - це щось на зразок структури з папками, у вікні редактора вони зліва). Одні - це поточні, тобто тієї системи, в якій ми зараз знаходимося, а інші - це як раз ураженої системи. Нам потрібні другі. Вони в редакторі реєстру або вказані з скобочки HKEY_LOCAL_MACHINE (...), де (...), - назва Вашого комп'ютера або що-небудь типу (W_IN_C). Так само можливо, що не продубльовані гілки, а тільки подветви або що назва гілок ураженого комп'ютера буде не в дужках, а після підкреслення HKEY_LOCAL_MACHINE_W_IN_C. Загалом подивіться уважніше.

- І так, ми з Вами проходимо по шляху HKEY_LOCAL_MACHINE (...) \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. На Winlogon ми Тиркало мишкою. У правому вікні знаходимо вищезгаданий xtgina.dll (вище в статті є скріншот рядки з ним), виділяємо мишкою і видаляємо.

- Закриваємо редактор реєстру.

- Виймаємо диск, перезавантажується, заходимо в BIOS, повертаємо завантаження з HDD . Виходимо з BIOS, завантажуємо систему.

Якось так. Звучить грізно, але в цілому нічого складного немає.

Вищеописана методика так само актуальна і при подібних модифікаціях вірусу або ж при видаленні програм, що модифікують / перехоплюючих призначений для користувача інтерфейс, наприклад, це PcAnywhere GINA при якому запис, що викликає помилку, посилається на файл Awgina.dll і віддаляється вищеописаними способами.

до змісту ↑Післямова.

Ось така ось полузаметка-інструкція. Сподіваюся, що комусь колись вона буде корисна .. Ну а початківцям айтішникам просто рекомендую мотати на вус, бо ніколи не знаєш де зіткнешся з чимось подібним.

Дякуємо за увагу. Залишайтеся поруч;)

Ми в соц.сетях: ВК Facebook Twitter Telegram