- Складність злому і необхідні поліпшення

- Приклад злому терміналу

- Підступне вікно друку

- Складність злому і необхідні поліпшення

Комп'ютерні термінали і пов'язані іже з ним моменти перекочували в з попередньої гри практично без змін. Як і раніше, пузаті зелені екрани тут виступають як джерелом інформації, так і перешкодою між гравцем і різноманітним лутом.

Складність злому і необхідні поліпшення

Злом терміналів являє собою просте визначення потрібного кодового слова серед безлічі різних символів. На його обчислення дається кілька спроб, а в разі невдачі комп'ютер блокується на деякий час. Втім, чекання можна легко уникнути, перервавши злом і почавши процес за новою.

Пластикові карти стають все більш популярним засобом оплати по всьому світу. Платіжні реквізити входять в різні смаки, починаючи від кредитних карт всесвітньо діючих брендів, до національних схем оплати і з подарунковими картками, випущеними в магазині. Основні технології варіюються від магнітних смуг, до мікропроцесорів і віртуальних карт, що зберігаються як програмне забезпечення на смартфонах.

У всіх різновидів карт і технологій є загальне правило, що вони регулярно взаємодіють з платіжними терміналами з точки зору продажу, сьогоднішньої ахіллесовою п'ятою без оплати готівкою. Аналіз найбільш широко розгорнутого платіжного терміналу в Німеччині виявив серйозні недоліки.

Термінали мають такі рівні: легкий, середній, складний і дуже складний. Чим він вищий, тим, відповідно, важче буде підібрати правильний пароль. Більш того, не маючи раскаченних перк «Хакер» (доступний на 4-му рівні інтелекту), ми і зовсім не зможемо приступити до злому комп'ютера вище середнього рівня.

Дистанційна експлуатація Мережевий стек пристрою містить переповнення буфера, яке можна використовувати для виконання коду на системному рівні. Локальний компроміс Є, принаймні, два інтерфейси, за якими пристрій може бути використано локально.

Деякі версії програмного забезпечення терміналу уразливі для переповнення буфера, який отримує виконання коду через легкодоступний послідовний інтерфейс. Він дозволяє повністю контролювати налагодження пристрою. Ці атаки націлені на процесор додатків терміналу. Безпека криптографічного модуля ще не досліджена в відношенні ключових атак на вилучення.

Приклад злому терміналу

Розглянемо процес хакинга на прикладі сюжетного комп'ютера, що перегороджують шлях до найважливішої деталі силової броні.

Зайшовши в систему, перед нами відкриється екран з незліченною кількістю різноманітних символів. Нам необхідно обчислити саме буквений пароль, так що в першу чергу вибираємо якесь слово, скажімо, BREAK.

Після експлуатації термінал, що знаходиться під контролем противника, може бути використаний для шахрайства. Спокійні транзакції по відношенню до платіжної частини або касового апарату. Програмні уразливості вимагають патчів програмного забезпечення. На щастя, платіжні термінали є патчами, часто віддалено їх підключеними платіжними терміналами. Це повідомлення буде оновлюватися з інформацією про те, які версії програмного забезпечення пом'якшують описані тут програмні атаки.

Уразливості апаратного рівня складніше пом'якшити. Розгорнуті пристрою, швидше за все, залишаться вразливими для локальних атак, що може значно підірвати довіру до безготівкових платежів протягом тривалого часу. Карту можна зробити як звичайну кредитну або дебетову карту, щоб злочинець міг використовувати її в магазині або кафе. Шкідлива програма передає своє програмне забезпечення читачеві, яке починає зберігати деталі всіх вставлених карток.

Зведення в правому нижньому кутку говорить про те, що обраний нами варіант виявився невірним, однак він має схожість з вірним рівне трьом. Це означає, що в слові BREAK три букви збігаються з паролем, причому знаходяться вони на тих же місцях.

Продовжуючи розглядати символи, знаходимо єдине відповідне слово: BRINK

Відмінно, пароль підібраний правильно, а термінал дозволив відкрити двері.

Це дасть дані магнітної смуги, які можуть бути використані для клонування карти. «Як тільки процес затвердження буде завершено, ми надамо оновлення програмного забезпечення усіх порушених сторонам для відповідної реалізації». Дует німецьких експертів з безпеки Карстен Нол і Фабіан Браунлейн виявили нову уразливість в платіжних терміналах, які можуть бути використані хакерами для крадіжки грошей. На відміну від минулих атак, на цей раз хакери націлені на протокол, в якому ризикують мільярди клієнтів.

Попередні атаки використовують помилки програмного забезпечення, як на вашому комп'ютері. Які можуть бути виправлені за допомогою оновлення програмного забезпечення. Експерти протестували платіжні термінали з п'яти різних платіжних процесорів, які надають терміналам торговим службам, в тестованих системах використовувалися дві різні мережі, причому обидва з них використовували один і той же програмне забезпечення на задньому плані.

Positive Technologies - одна з провідних міжнародних компаній в області інформаційної безпеки розповіла про вразливості різних терміналів і кіосків, що дозволяють зламувати, наприклад, велопрокат або поліклініку.

В цьому році Москву охопила справжня велосипедна лихоманка. Кількість станцій велопроката було збільшено з 79 до 150, а послугами оренди скористалися 90 тис. Чоловік. Поки двоколісні друзі відпочивають на зимових канікулах, розповімо про уразливість терміналів для оплати оренди велосипедів, які поставили під загрозу безпеку персональних даних та електронних гаманців користувачів, а також змусили задуматися про нову парадигму атак на корпоративні мережі.

«Це єдине програмне забезпечення, що використовується в Німеччині для цієї мети, тому всі повинні бути однаково порушені», - сказав Нол. Хак працює бездротовим способом, зловмисникові потрібно тільки підключитися до тієї ж бездротової мережі. Компанії, відповідальні за ці уразливості безпеки, в тому числі банки, - вони, безумовно, визнали цю проблему, але вони неохоче реагують на неї. Вони кажуть: «шахрайство ще не відбувається», але це всього лише питання часу. Пристрої працюють точно так, як передбачалося, і все ще уразливі.

Платіжні та інформаційні термінали сьогодні функціонують на вулицях, в торгових центрах, в аеропортах, в поліклініках, в метро. Більшість таких пристроїв працює на базі Windows, в режимі так званого кіоску, який дозволяє запускати на комп'ютері одне основне повноекранне додаток, заданий адміністратором. Функціональність терміналу істотно розширюється, якщо вийти з режиму кіоску в операційну систему.

Таким чином, це ризик, який нелегко виправити виправленням. «Вся система повинна бути перебудована». Уразливість також може бути використана для клонування кредитної картки. За словами Каршена Нуля, злочинна організація могла б відтворити атаки «протягом кількох місяців».

Підступне вікно друку

Безпека і безпеку свого бізнесу критично важливі. Злочинці продовжують використовувати новітні технології, тому підприємства повинні реагувати, щоб залишатися в безпеці. Адміністрація пожежної охорони, що входить до складу Департаменту внутрішньої безпеки, рекомендує вам замінювати домашні сигнали тривоги на дому кожні 8-10 років? Так, весь блок, який встановлений на вашій стелі. Це термін служби технології всередині. Закон Мура, в якому зазначалося, що кількість транзисторів подвоюється кожні два роки, продовжує зберігатися 49 років по тому, незважаючи на деякі скептики.

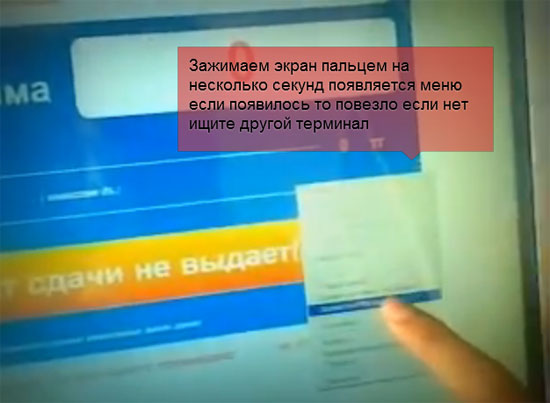

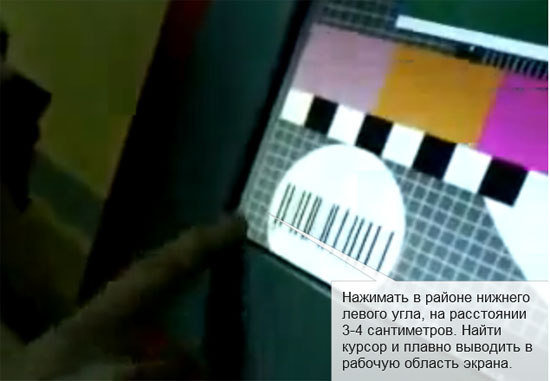

Додаток іноді «падає» самостійно через помилки в програмі і витоків пам'яті, але є і способи згорнути його спеціально. Найдавніший спосіб - виконати довге натискання на екран терміналу до появи контекстного меню, яке емулює клацання правої кнопки миші. Подальший сценарій проникнення залежить від браузера. Наприклад, потрапити з контекстного меню Google Chrome в панель управління можна за допомогою команди «Зберегти як» і іконки довідкового розділу.

Таким чином, технологія має кінцеве вікно корисності, і це включає системи продажу. Якщо ви не будете підтримувати і оновлювати своє рішення з плином часу, він швидко буде застарівати і знаходиться на зворотному боці пакета з точки зору технології і безпеки. Відсутність огляду - це кілька рівнів захисту, які повинні існувати в живому ресторані. Тому деякі недоліки, відмічені в повідомленні в блозі, повинні бути прийняті в контексті, що велика частина рішення відсутня в огляді незалежно від віку системи.

В окремих випадках ефективним вектором атаки була проста пальпація екрану в лівому нижньому кутку, що дозволяє дістатися до панелі завдань і меню «Пуск», або одночасне натискання на кілька областей екрану для згортання основного додатка.

Використання незадовільних облікових даних і легко перевіряються паролів є ознаками некерованою системи, так як необмежений доступ до робочого столу. Відсутність оновлень безпеки - ще одна ознака некерованою системи. Важливе значення має постійне оновлення вашого програмного забезпечення з останніми виправленнями безпеки. Кримінальні хакери швидко дізнаються, як використовувати уразливості в програмному забезпеченні після опублікування.

Наявність персональної ідентифікованої інформації є ще однією ознакою застарілої і некерованою системи. Кредитні карти уразливі по їх дизайну. Плата за зчитування магнітних смуг, яка використовується в США в даний час, становить понад 30 років. Жоден дизайн не замислювався про технології, які підуть за ними. Високодоступних високошвидкісний доступ в Інтернет під час віддалених з'єднань по всьому світу повністю змінив парадигму платежів. Кредитні карти стали світовою валютою, і у них менше захисту, ніж традиційна американська доларова купюра, коли справа доходить до підробки.

До теперішнього часу частина подібних лазівок закрита. Але далеко не всі! Подивимося на ситуацію з позиції програміста. Що він може випустити з уваги?

Розробник обов'язково протестує інтерактивні частини свого повноекранного програми, але перевірить вводяться користувачем дані, щоб у користувача не було можливості натиснути що-небудь і «провалитися» усередину операційної системи. Але додатки стали складніше, вони використовують різні технології, включаючи сторонній код або віджети від інших компаній.

Якщо власник бізнесу приймає кредитні карти для оплати, їм необхідно використовувати сучасні рішення, призначені для вирішення сьогоднішніх завдань, а не для попередніх трьох десятиліть. О, для його огляду і повідомлення в блозі, а також його колеги Слави Гомзіна за його нову книгу «Злом точки продажу: Секрети використання платежів, загрози і рішення». Тепер, як ніколи раніше, власники бізнесу повинні шукати професійну допомогу при впровадженні інформаційних технологій в своє середовище, оскільки складність загроз, з якими вони стикаються, знаходиться на рекордно високому рівні.

Атака на велопрокат

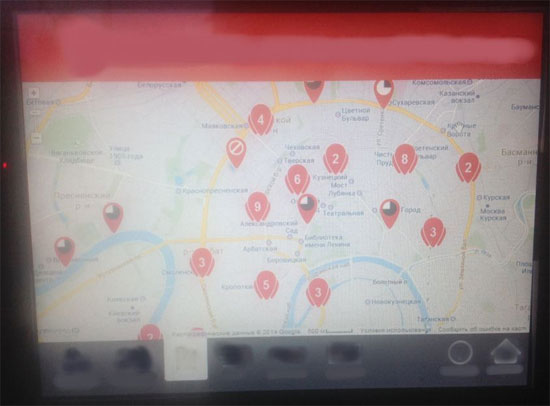

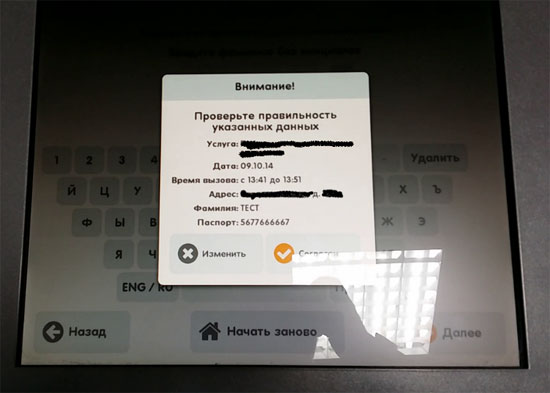

Додаток в терміналі велосипедної парковки красиво оформлено, введення символів відтестували ... Але було в ньому одне нехороше «але». Крім форми для реєстрації користувача в інтерфейсі присутній довідковий розділ з картою. На ній є багато корисної інформації: де знаходиться даний термінал та інші велосипедні парковки, як дістатися до найближчих кафе, кінотеатрів та інших «точок інтересу». Карта реалізована на базі стандартного віджета Google. Там і сховалася помилка.

Термінали діють як точка доступу серверів, дозволяючи пряму взаємодію вводити нові замовлення, прокручувати кредитні карти і друковані квитанції. Проте, існує резервний режим, коли всі транзакції обробляються в автономному режимі, що дозволяє терміналу продовжувати приймати замовлення і обробляти транзакції. Цікаво, що є також веб-сервер, що працює на порту.

В ідеалі паролі повинні бути дійсно важко вгадати, інакше ви програєте всю мета системи паролів. Малюнок 9 Пошкодження купи з неправильним введенням. Оновлення можуть переривати роботу бізнесу - особливо коли ви божевільні зайняті замовленнями на обід або вечерю. У вас може не вистачити часу на оновлення ваших систем, коли голодні клієнти чекають своєї їжі. Потім, в кінці дня, у вас можуть бути інші пріоритети, або ви дуже втомилися, щоб стежити за оновленнями.

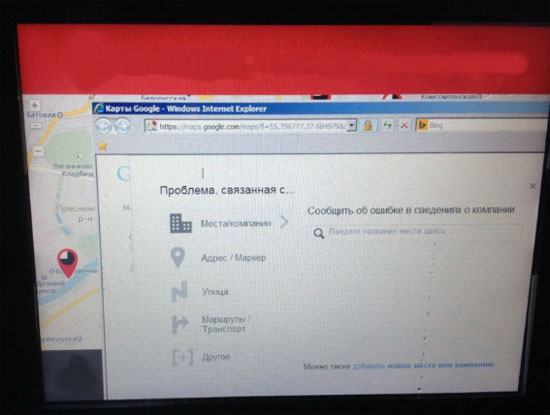

Якщо придивитися, то в правій нижній частині віджету можна побачити посилання «Повідомити про проблему», «Конфіденційність» і «Умови використання». Натискаємо на будь-яку з них - і з'являється стандартне вікно Internet Explorer.

Вікно браузера можна було відкрити по-іншому: клікаючи кнопку «Детальніше» при виборі місця розташування тих чи інших об'єктів.

Це означає, що протягом більше 7 років система була вразлива до того, що протягом цього часу були розкриті всі вектори атаки. Однак не застосовувати оновлення безпеки не рекомендується. Співробітники отримують доступ до терміналу, використовуючи свою власну карту з магнітною смугою, на якій записано його пароль.

Незважаючи на те, що номери кредитних карт не зберігаються ніде, номера подарункових карт. Ця інформація також може використовуватися для шахрайства, якщо вона потрапила в чужі руки. Малюнок 12 Номери подарункових карт в журналах транзакцій. Збір номерів кредитних карт.

Півсправи зроблено.

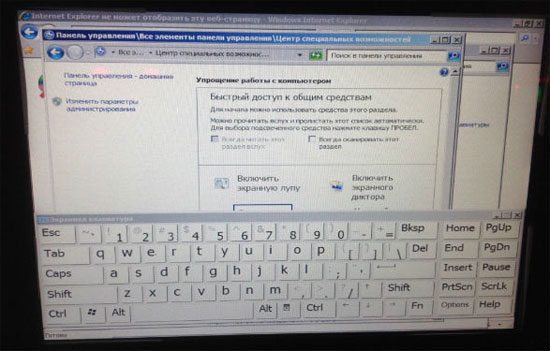

Довідковий розділ в Internet Explorer дозволяє дістатися до всіх елементів і системних програм ОС. Трохи вуличної магії, і ми опиняємося в «Центрі спеціальних можливостей» панелі управління, звідки запускаємо екранну клавіатуру.

Цей метод використовується, коли інформація кредитної картки, передана з пристрою читання магнітних карт, зашифрована. Зловмисник може просто використовувати звичайний кейлоггер для запису інформації про кредитну картку. Однак це навряд чи є дорожнім блоком для використання цієї інформації. Ми виявили, що загальний стан безпеки системи було дуже низьким.

Складність злому і необхідні поліпшення

Той, хто бере участь в безпеки, знає старе прислів'я, що, як тільки ви думаєте, що ви розумніші поганого хлопця, ви програли вам бій з ними. Зрештою, це був Люк Скайуокер, який нагадав нам, що надмірна впевненість була слабкістю Імператора, коли заколотники були спіймані в імперській пастці. Аналогічно, будь-який, хто займається кібербезпекою в індустрії платежів, знатиме це краще, ніж будь-хто інший. Незалежно від того, наскільки складним є ваше рішення і елементи управління безпекою, тим більш винахідливим і креативним стає зловмисник.

Можна і безпосередньо дістатися до клавіатури: вийти в «Провідник» послідовним вибором властивостей браузера Internet Explorer - вкладки «Загальні», кнопки «Параметри», «Переглянути об'єкти» - і натиснувши на додаток Osk.exe в папці C: \ Windows \ System32.

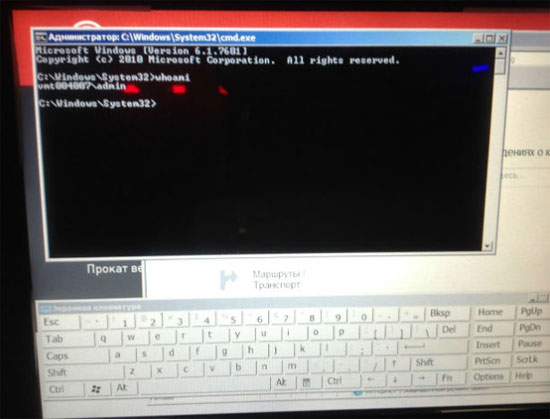

Озброївшись віртуальною клавіатурою, набираємо cmd.exe і запускаємо командний рядок , Де за допомогою команди WHOAMI перевіряємо статус в системі. У нас виявилися права адміністратора, так що можна надягати малинові штани і господарювати.

Повернемося в реальний світ, хоча ми не хочемо, щоб наша платіжна система була скомпрометована до такої міри, що ми понесли значні втрати чи фінансово, чи репутаційно. Як ми очікуємо, що погані хлопці будуть робити, просто не чекаючи, поки гроші підуть, а потім побачивши, що вони зробили, щоб вкрасти його? Один з відповідей на цю проблему полягає в розробці та впровадженні платіжної системи, розміщенні її у ворожому, але контрольованому середовищі, а потім сидіти склавши руки і бачити, що відбувається.

До теперішнього часу ви повинні знати все про цю подію і його цілі, але якщо ні, тоді ви можете поглянути. Вони включали можливість мати внутрішньоігрову валюту, а також бачення того, як деякі з найяскравіших умів в кібер-безпеки ткнули, підштовхували і атакували платіжну систему . У цій статті ми розповімо про те, що ми дізналися від цього, в тому числі про те, як ми розробили і побудували технологію, як вона використовувалася на цьому заході і, що ще важливіше, пережила вона натиск від деяких з кращих в бізнесі при зломі платіжних систем, Давайте почнемо з опису того, що ми хочемо, щоб наша система досягла, а потім ми пояснимо, як ми її реалізували.

Сценарії експлуатації

Повноцінній вихід в інтернет в терміналі БУВ доступний, незважаючі на суворі рекомендації по ограниченной доступу в зовнішню ятір для таких прістроїв. Порушника МІГ відправітіся на тій же exploit-db, скачати шкідливі програми на жорсткий диск пристрою и запустіті їх, а такоже отріматі пароль адміністратора с помощью відоміх програм для злому пароля (mimikatz, WCE, Fgdump, pwdump). Варто додати, що у різних велопаркоматов з великою часткою ймовірності могли бути однакові паролі адміністратора.

Що ще міг би зробити кібервзломщік? Підміняти файли в системному каталозі, підвищувати привілеї, дампи призначені для користувача дані. Відверті недоліки конфігурації залишали порушнику простір і для зовсім запаморочливих маневрів. Сконструювати на базі захоплених терміналів ботнет, пул для Майнінг, затишну банерну мережу зі своєю рекламою ... Крім звичайного перехоплення вводяться персональних даних за допомогою кейлогерам, зловмисник міг відправити додаток парковки собі по мережі, внести в нього зміни (наприклад, додати поле з вимогою вказувати тризначний код CVV / CVV2) і встановити назад. Користувачі навряд чи, s відразу що-небудь запідозрили, ось тільки поїздка на велосипеді обійшлася б їм недешево ...

Підступне вікно друку

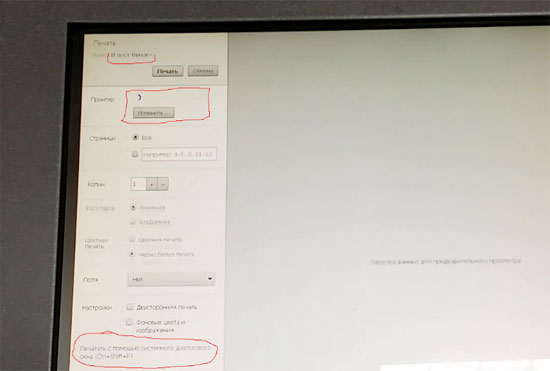

Крім доброзичливою картографії багато термінали друкують чеки, квитки, і це теж можна використовувати для проникнення в систему. Наприклад, в одній з організацій при оформленні квитка електронної черги на мить з'являється інтерфейс Windows з вікном друку. При певних умовах не складе великих труднощів натиснути на вибір принтера, з подальшим виходом в панель управління.

Подібне вікно може з'явитися, якщо у вбудованому принтері закінчився папір, висохло чорнило в картриджі або сам по собі термінал вирішує теорему Ферма і тому працює дуже повільно.

А якщо копнути глибше

Автор цієї статті і його колеги тільки за останній рік стикалися з небезпечною роботою інфоматів «Електронного уряду», інфокіосків в одному з російських аеропортів, систем розваг літака, віддалених терміналів АСУ ТП (SCADA), а також запускали Angy Birds на банкоматі. Останнім часом російські поліклініки активно оснащуються терміналами, в яких будь-який бажаючий може записатися на прийом до лікаря. Без належної уваги до безпеки терміналів ми ризикуємо стати свідками масових витоків відомостей, що становлять уже і лікарську таємницю.

І це ще квіточки! Відмінною особливістю публічних терміналів є те, що вони часто підключені до однієї внутрішньої мережі і є довіреними для центрального сервера. При цьому адміністратор терміналу може мати доступ до внутрішніх ресурсів головної компанії з важливими конфіденційними даними. Чи треба хакеру прориватися через фаєрволи і системи запобігання атак, якщо можна знайти інформаційної кіоск на тихій вулиці, у якого уразливості розміром з гіпопотама і прямий доступ до сервера головного офісу?

Уявімо собі сучасну високотехнологічну авіакомпанію, інформаційні кіоски якої знаходяться в різних аеропортах. Отримавши повний доступ до терміналу і зламавши відповідає за такі пристрої сервер (відсутність патча, вразливість в протоколі обміну даними), зловмисник перевірить, чи немає у даного сервера другого інтерфейсу, підключеного до внутрішньої мережі авіакомпанії, і чи є способи в неї потрапити. До корпоративних секретів можуть вести кілька шляхів - VPN-доступ, однакові паролі адміністратора серверів терміналів і внутрішньої мережі, уразливості поштового веб-додатки для відправки статистики або звітів про помилки.

Що робити

Основна біда публічних терміналів з сенсорними екранами - згортання головного додатки і потрапляння порушника в інтерфейс Windows. Розробникам необхідно заблокувати спливаючі меню при довгому натисненні на екран (як при натисканні правої кнопки миші) і виключити виклик вікна друку, звідки можна проникнути в панель управління Windows . Ми також рекомендуємо використовувати embedded збірки ОС, які позбавлені ряду недоліків безпеки стандартних версій - зокрема, не використовують робочий стіл (але все одно, правда, не захищають від відкриття того ж IE).

У обов'язковий мінімум заходів входить перевірка всіх посилань повноекранного програми, але сторонніх віджетів. Якщо при переході по веб-адресою відкривається нове вікно браузера, слід відключити таку можливість, відредагувавши код віджета і видаливши посилання. Основне застосування терміналу має завжди перебувати поверх всіх вікон Windows: в цьому можуть допомогти різні утиліти (наприклад, Window On Top).

З інших побажань: унікальні паролі на різних терміналах, привілеї звичайного користувача для стандартного режиму роботи пристрою і обмежений список адрес при доступі в зовнішню мережу.

PS Некоректні настройки конфігурації були професійно і оперативно усунені розробниками, а термінали оплати московського міського велопрокату, за заявою представників московської мерії, продовжують взимку свою роботу.

Адміністрація пожежної охорони, що входить до складу Департаменту внутрішньої безпеки, рекомендує вам замінювати домашні сигнали тривоги на дому кожні 8-10 років?

Що він може випустити з уваги?

Як ми очікуємо, що погані хлопці будуть робити, просто не чекаючи, поки гроші підуть, а потім побачивши, що вони зробили, щоб вкрасти його?

Що ще міг би зробити кібервзломщік?