- Огляд вірусної активності для мобільних пристроїв за 2016 рік 29 грудня 2016 року У 2016 році користувачі...

- Попередньо троянці

- Троянці в Google Play

- Банківські трояни

- Троянці-вимагачі

- для iOS

- Перспективи і тенденції

Огляд вірусної активності для мобільних пристроїв за 2016 рік

29 грудня 2016 року

У 2016 році користувачі ОС Android знову зіткнулися з великим числом загроз. Протягом останніх 12 місяців зловмисники поширювали банківських троянців, один з яких зумів заразити майже 40 000 смартфонів і планшетів по всьому світу. Були виявлені нові шкідливі програми, вбудовані кіберзлочинцями в прошивку десятків моделей Android-пристроїв. З'явилися Android-троянці, здатні заражати запущені процеси і системні бібліотеки. Крім того, в каталог Google Play потрапило безліч нових шкідливих програм. Також в 2016 році вирусописатели поширювали троянців, які показували агресивну рекламу, намагалися отримати root-повноваження і непомітно встановлювали ПО. Були виявлені і нові шкідливі програми для iOS.

Головні тенденції року

- Зростання числа шкідливих і небажаних програм, які показували рекламу, а так само непомітно скачували і встановлювали непотрібні додатки

- Поява Android-троянців, що заражають процеси і системні бібліотеки ОС Android

- Виявлення нових троянців, встановлених на мобільні пристрої

- Розвиток Android-Банкер і збільшення кількості атак на клієнтів кредитних організацій з багатьох країн

- Поява нових троянців в каталозі Google Play

- Виявлення нових шкідливих і небажаних програм для iOS

Вірусна обстановка в сегменті мобільних пристроїв

Операційна система Android як і раніше залишається найпопулярнішою платформою, на якій працює безліч сучасних мобільних пристроїв. Тому в 2016 році кіберзлочинці знову сконцентрували атаки саме на користувачів Android-смартфонів і планшетів. Більшість шкідливих і небажаних програм, за допомогою яких вирусописатели заражали Android-пристрої, застосовувалися для отримання незаконного прибутку. При цьому інтерес зловмисників до популярних раніше СМС-троянцам продовжив знижуватися, і основним джерелом їхнього заробітку все частіше ставали шкідливі програми c іншою моделлю монетизації. Ця тенденція почала простежуватися ще в 2015 році.

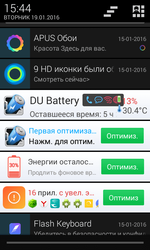

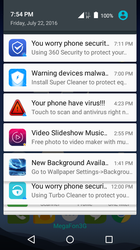

Широке поширення отримали троянці, що показують агресивну рекламу. Вони відображають банери поверх працюючих додатків, поміщають повідомлення в панель повідомлень, створюють ярлики на головному екрані операційної системи, завантажують задані вірусопісателямі веб-сторінки і відкривають певні розділи в каталозі Google Play.

Інший популярний спосіб збагачення кіберзлочинців полягає завантажено і встановлено троянцями програм без дозволу власників заражених пристроїв, коли за кожну успішну установку вирусописатели отримують оплату. Для непомітною роботи багато такі шкідливі програми намагаються отримати root-повноваження і копіюють себе в системні каталоги. А деякі з них зловмисники вбудовують безпосередньо в прошивку мобільних пристроїв. Крім того, з'явилися троянці, які заражають процеси системних додатків, після чого знаходять розширені повноваження і можуть таємно встановлювати ПО. Такі шкідливі програми були виявлені в лютому 2016 року. А в грудні вірусні аналітики «Доктор Веб» досліджували нові версії цих троянців, що навчилися заражати не тільки процеси додатків, але і системні бібліотеки.

Згідно зі статистикою детектування антивірусними продуктами Dr.Web для Android, в 2016 році на Android-смартфонах і планшетах найчастіше виявлявся троянець Android.Xiny .26.origin, який за допомогою експлойтів намагався отримати на заражаються мобільному пристрої root-доступ і без дозволу користувача скачував і встановлював програми. Крім того, він показував рекламу. На другій сходинці розташувався троянець Android.Callpay.1.origin . Він надавав власникам Android-пристроїв доступ до еротичних матеріалів, але в якості оплати цієї послуги непомітно робив дзвінки на преміум-номери. На третьому місці за кількістю детектування виявилися троянці, які антивірусні продукти Dr.Web для Android визначають з використанням вірусної записи Android.Packed.1. Такі додатки захищені програмними пакувальниками і можуть здійснювати найрізноманітніші шкідливі дії.

- Android.Sprovider.1

Троянець, який завантажує на мобільні Android-пристрої різні додатки і намагається їх встановити. Крім того, він може показувати рекламу. - Android.Backdoor .279.origin

Багатофункціональний троянець-бекдор для ОС Android, який отримує команди від зловмисників і виконує широкий спектр завдань. - Android.Banker .70.origin

Представник сімейства банківських троянців, які крадуть конфіденційну інформацію і викрадають гроші з рахунків користувачів. - Android.DownLoader

Сімейство троянців, які завантажують і намагаються встановити на мобільні Android-пристрої інші шкідливі програми. - Android.BankBot .75.origin

Представник сімейства банківських троянців, призначених для крадіжки конфіденційної інформації і викрадення грошей.

Ця статистика говорить про те, що серед виявлених на Android-смартфонах і планшетах шкідливих програм найбільшого поширення в 2016 році отримали рекламні троянці, а також троянці, які завантажували на мобільні пристрої і намагалися встановити непотрібні програми.

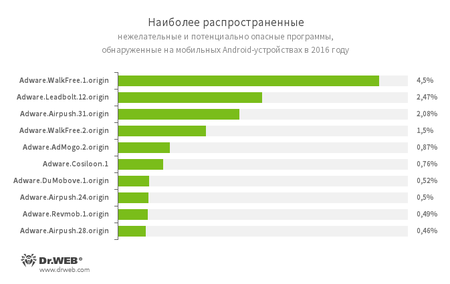

Аналогічна ситуація спостерігається і згідно зі статистикою виявлень небажаного і потенційно небезпечного ПО. У 2016 році на Android-пристроях найчастіше детектувати небажані програми і програмні модулі, призначені для показу агресивної реклами. Першу сходинку серед них зайняв рекламний модуль Adware.WalkFree.1.origin , На другому місці розташувався Adware.Leadbolt .12.origin, а на третьому - Adware.Airpush .31.origin. Десять найбільш поширених небажаних програм, виявлених в 2016 році на Android-смартфонах і планшетах, показані на наступній діаграмі:

- Adware.AdMogo.2.origin

- Adware.Cosiloon.1

- Adware.DuMobove.1

- Adware.Revmob.1.origin

Небажані програмні модулі, що вбудовуються в Android-додатки і призначені для показу нав'язливої реклами на мобільних пристроях.

Більшість рекламних модулів для ОС Android показують банери, спливаючі вікна і повідомлення в панелі повідомлень мобільних пристроїв. Однак багато хто з них можуть також завантажувати додатки і пропонувати користувачам їх встановити.

Судячи з усього, в наступному році популярність троянців і небажаних програм, які показують рекламу і без дозволу завантажують на пристрої програми, продовжить рости.

Попередньо троянці

Шкідливі програми, які кіберзлочинці впроваджують в прошивку мобільних пристроїв під управлінням ОС Android, мають системними повноваженнями і можуть без дозволу користувачів виконувати безліч дій - наприклад, вони здатні непомітно завантажувати, встановлювати та видаляти додатки. У 2016 році вірусні аналітики компанії «Доктор Веб» зафіксували відразу кілька нових випадків предустановки Android-троянців на смартфони і планшети. Так, в середині січня на одній з популярних моделей Android-пристроїв був виявлено троянець Android.Cooee.1 . Він представляв собою створену вірусопісателямі графічну оболонку з вбудованим в неї рекламним модулем. Android.Cooee.1 показував рекламу, непомітно завантажував і запускав додаткові рекламні плагіни, а також додатки, серед яких були і шкідливі.

Уже в березні фахівці «Доктор Веб» виявили троянця Android.Gmobi.1 . Він був встановлений на декількох десятках моделей мобільних пристроїв, а також поширювався в складі додатків TrendMicro Dr.Safety, TrendMicro Dr.Booster і Asus WebStorage, розміщених в каталозі Google Play. Троянець був програмну платформу (SDK), яку використовували виробники смартфонів і планшетів, а також розробники ПЗ.

Ця платформа дозволяла виконувати дистанційне оновлення операційної системи, збирала аналітичні дані, показувала різні повідомлення, а також використовувалася для мобільних платежів. Однак крім нешкідливих функцій вона мала і шкідливі. наприклад, Android.Gmobi.1 показував рекламу, створював ярлики на головному екрані ОС, відкривав різні сторінки в веб-браузері і в додатку Google Play, а також можуть завантажити, встановлювати і запускати ПО. Крім того, цей троянець передавав конфіденційну інформацію на керуючий сервер.

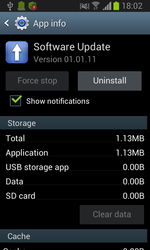

У листопаді був виявлений троянець Android.Spy.332.origin , Який спочатку був системне ПО для оновлення прошивки і раніше не був шкідливим додатком. Однак у новій версії в ньому з'явився троянський функціонал. Android.Spy.332.origin міг непомітно завантажувати, встановлювати та видаляти програми, виконувати shell-команди, а також передавав на керуючий сервер конфіденційну інформацію, в тому числі відомості про СМС-повідомленнях, телефонних дзвінках і ряд технічних даних про зараженому мобільному пристрої. Після того як цей випадок отримав широкий розголос в ЗМІ, деякі виробники випустили оновлення операційної системи, в якому цей троянець вже був відсутній.

Оскільки впровадження троянців і інших небажаних програм в системний каталог Android-смартфонів і планшетів дозволяє зловмисникам непомітно виконувати будь-які дії, в майбутньому році, ймовірно, знову виявляться мобільні пристрої, на яких будуть встановлені троянці.

Троянці в Google Play

Каталог цифрового контенту Google Play є найнадійнішим джерелом програм та ігор для мобільних пристроїв під управлінням ОС Android. Однак вирусописатели як і раніше обходять його захисні механізми і поширюють через нього троянців. У 2016 році було зафіксовано безліч таких випадків. Наприклад, ще на початку січня в Google Play був знайдений троянець Android.Click.47.origin, вбудований, на перший погляд, в нешкідливі програми. При запуску Android.Click.47.origin скачував з керуючого сервера список веб-сторінок, які він непомітно відкривав. Потім троянець автоматично переходив по всім доступним на цих сторінках рекламних посиланнях, натискав на банери і інші інтерактивні елементи, приносячи прибуток вірусописьменниками.

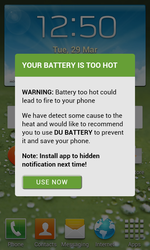

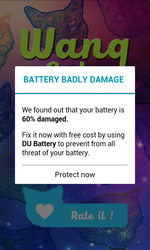

У березні вірусні аналітики компанії «Доктор Веб» виявили в Google Play троянця Android.Spy.277.origin , Якого зловмисники вбудували в більш ніж 100 програм. Це шкідливий додаток передавало вірусописьменниками детальну інформацію про зараженому мобільному пристрої і показувало різну рекламу. Наприклад, троянець відображав банери, в яких лякав користувача тим, що акумулятор його пристрою пошкоджений, і для відновлення його працездатності пропонував завантажити якісь програми. Крім того, Android.Spy.277.origin поміщав рекламні повідомлення в панель повідомлень і створював на головному екрані ярлики, провідні на сторінки додатків в каталозі Google Play.

Уже в квітні фахівці «Доктор Веб» виявили схожого троянця, який був вбудований в більш ніж 190 програм і отримав ім'я Android.Click.95 . Після зараження мобільного пристрою троянець перевіряв, чи встановлено на ньому одне із заданих вірусопісателямі додатків. Якщо воно не виявлялося, Android.Click.95 відкривав в веб-браузері сторінку шахрайського сайту із заздалегідь приготованим повідомленням про нібито наявну проблему. У ньому власника смартфона або планшета лякали старої і небезпечною версією використовуваного браузера або несправністю акумулятора. А для вирішення «проблеми» знову ж пропонувалося встановити якесь додаток.

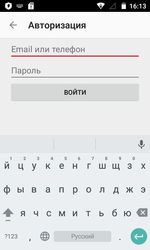

Android.PWS.Vk.3 - ще один троянець, який в 2016 році поширювався через каталог Google Play. Про нього компанія «Доктор Веб» повідомляла у червні. Android.PWS.Vk.3 являв собою аудіоплеєр і дозволяв відтворювати зберігається на серверах «ВКонтакте» музику. Для цього троянець запитував логін і пароль від облікового запису користувача соціальної мережі. Однак крім заявленої функції він непомітно для жертви передавав отримані дані зловмисникам.

Також в червні в каталозі Google Play був знайдений троянець Android.Valeriy.1.origin , Вбудований в нешкідливі програми. Android.Valeriy.1.origin показував спливаючі вікна, в яких пропонувалося ввести номер мобільного телефону для завантаження того чи іншого додатка. Після того як власник зараженого мобільного пристрою вказував свій телефон, йому приходило СМС-повідомлення про підписку на платний сервіс, проте троянець перехоплював і приховував такі повідомлення. Крім того, Android.Valeriy.1.origin міг непомітно натискати на рекламні банери і переходити за посиланнями, а також скачував інші програми, в тому числі шкідливі.

Інший троянець з каталогу Google Play, виявлений вже в липні, отримав ім'я Android.Spy.305.origin . Зловмисники вбудували його в більш ніж 150 додатків. Основне призначення цієї шкідливої програми - показ реклами. Однак крім цього Android.Spy.305.origin передавав на керуючий сервер конфіденційну інформацію.

У вересні в каталозі Google Play був знайдений троянець Android.SockBot.1 . Ця шкідлива програма перетворювала заражене пристрій в проксі-сервер і дозволяла зловмисникам анонімно з'єднуватися з віддаленими комп'ютерами та іншими пристроями, підключеними до мережі, не розкриваючи свого справжнього місця розташування. Крім того, з його допомогою вирусописатели могли перехоплювати і перенаправляти мережевий трафік, викрадати конфіденційну інформацію і організовувати DDoS-атаки на інтернет-сервери.

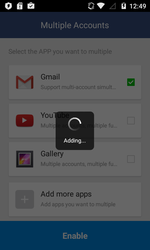

Ще один троянець, що поширювався через каталог Google Play в 2016 році, отримав ім'я Android.MulDrop.924 . Про нього компанія «Доктор Веб» повідомляла в листопаді. Ця шкідлива програма була вбудована в додаток, яке дозволяло власникам мобільних пристроїв одночасно використовувати в встановлених програмах кілька облікових записів.

Частина функціоналу троянця розташовувалася в допоміжних модулях, які були зашифровані і заховані усередині PNG-зображення, розміщеного в каталозі ресурсів Android.MulDrop.924 . Один з цих модулів містив кілька рекламних плагінів, а також троянця-завантажувач Android.DownLoader.451.origin , Який без дозволу користувача скачував ігри та програми і пропонував встановити їх. Крім того, Android.DownLoader.451.origin показував нав'язливу рекламу в панелі повідомлень мобільного пристрою.

Незважаючи на вжиті компанією Google заходи безпеки, каталог Google Play і раніше може містити шкідливі програми. Вірусописьменники постійно знаходять способи обходу захисних механізмів, тому в наступному році в цьому каталозі можуть знову з'явитися троянці.

Банківські трояни

Все частіше власники мобільних Android-пристроїв використовують смартфони та планшети для доступу до послуг дистанційного банківського обслуговування. Тому кіберзлочинці продовжують удосконалювати мобільних банківських троянців і нарощують число атак на клієнтів кредитних організацій, намагаючись вкрасти гроші у користувачів з десятків країн. У 2016 році антивірусні продукти Dr.Web для Android виявили понад 2 100 000 випадків проникнення таких шкідливих програм на Android-пристрої, що на 138% більше, ніж роком раніше.

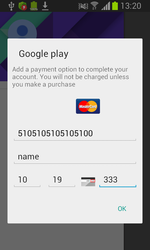

Важливою подією року, що минає стало поширення Android-Банкер за допомогою рекламної платформи Google AdSence. Коли користувачі смартфонів або планшетів через браузер Chrome заходили на веб-сайти з рекламою, яку розмістили зловмисники, apk-файли троянців автоматично скачували на пристрої. З використанням цієї уразливості кіберзлочинці протягом кількох місяців активно поширювали таких банківських троянців як Android.Banker .70.origin і Android.BankBot .75.origin. Пізніше компанія Google випустила оновлення Chrome, в якому помилка була усунена.

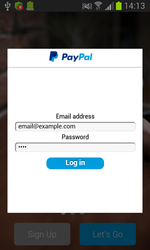

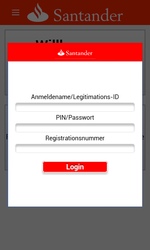

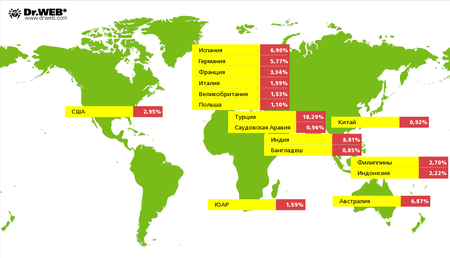

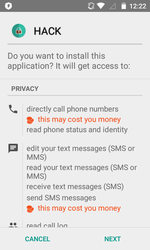

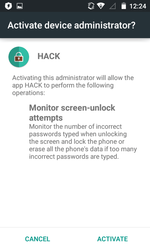

Серед поширювалися в 2016 році банківських троянців відзначився Android.SmsSpy.88.origin - про нього компанія «Доктор Веб» повідомляла в травні. Ця шкідлива програма відома з 2014 року, але вирусописатели досі активно її розвивають. Android.SmsSpy.88.origin краде логіни і паролі від облікових записів мобільного банкінгу, показуючи підроблене вікно аутентифікації поверх запускаються «банк-клієнт». Зловмисники можуть створити таке вікно для будь-якої програми, так що цей троянець здатний атакувати клієнтів кредитних організацій по всьому світу. Android.SmsSpy.88.origin також викрадає інформацію про банківські картки, перехоплює входять СМС, непомітно розсилає повідомлення і навіть може працювати як троянець-вимагач, блокуючи екран мобільного пристрою і вимагаючи викуп за розблокування.

В результаті проведеного дослідження вірусні аналітики «Доктор Веб» встановили, що з початку 2016 року з використанням Android.SmsSpy.88.origin вирусописатели атакували користувачів з понад 200 країн, а загальне число заражених пристроїв наблизилося до 40 000.

У жовтні з'явилася нова версія Android.SmsSpy.88.origin , Яка отримала ім'я Android.BankBot .136.origin. Тут кіберзлочинці додали підтримку сучасних версій ОС Android, в яких були поліпшені захисні механізми проти шкідливих програм. В результаті троянець навчився показувати фішингові вікна і перехоплювати СМС-повідомлення на ще більшій кількості моделей мобільних пристроїв.

Такоже в 2016 году вірусні аналітікі «Доктор Веб» виявило Банкера Android.BankBot.104.origin . ВІН пошірювався під вигляд Додатків для злому ігор и програм для читерства. Потрапляючі на мобільний Пристрій, Android.BankBot.104.origin визначавши, чи підключена послуга дістанційного банківського обслуговування, и перевіряв наявність коштів на всех доступних рахунки. Якщо троянець виявляв гроші, він намагався непомітно перевести їх зловмисникам.

Крадіжка грошей з банківських рахунків, а також викрадення фінансових та інших конфіденційних даних власників Android-пристроїв приносить більший прибуток кіберзлочинцям. Можна з упевненістю сказати, що і в наступному році вирусописатели продовжать атакувати клієнтів кредитних організацій.

Троянці-вимагачі

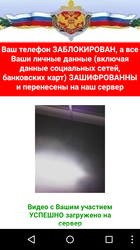

Android-троянці, що блокують мобільні пристрої і вимагають викуп за їх розблокування, представляють серйозну небезпеку. У 2016 році зловмисники знову поширювали такі шкідливі програми серед власників Android-смартфонів і планшетів. За останні 12 місяців антивірусні продукти Dr.Web для Android зафіксували понад 540 000 випадків проникнення троянців-вимагачів на Android-пристрої. Це на 58% нижче, ніж в 2015 році. Найбільш інтенсивні атаки з використанням таких троянців припали на перші місяці року, що минає, після чого темп поширення цих шкідливих програм сповільнилося. Динаміку виявлений Android-здирників на мобільних пристроях можна простежити в наступній діаграмі:

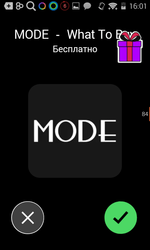

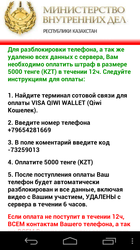

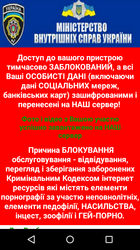

Приклади повідомлень, які показують такі шкідливі програми, представлені на наступних зображеннях:

Незважаючи на деяке зниження активності Android-блокувальників в 2016 році, ці шкідливі програми як і раніше є серйозною загрозою для власників смартфонів і планшетів. Можна не сумніватися, що в майбутньому році кіберзлочинці збережуть Android-вимагачів в своєму арсеналі і продовжать з їх допомогою атакувати користувачів.

для iOS

Кіберзлочинці, які атакують користувачів мобільних пристроїв, основну увагу приділяють смартфонам і планшетів під управлінням ОС Android. Однак це не означає, що зловмисників не цікавлять інші платформи - наприклад, iOS від компанії Apple. Шкідливі і небажані програми для цієї мобільної системи поширені ще не так широко, але їх число рік від року неухильно зростає. У 2016 році також з'явилося кілька нових загроз для iOS.

У лютому в офіційному каталозі App Store було виявлено потенційно небезпечна програма Program.IPhoneOS.Unwanted.ZergHelper.1 , Яка представляла собою каталог додатків для китайських користувачів. Її небезпека полягала в тому, що через неї поширювалися будь-які програми, в тому числі зламані або не пройшли перевірку в компанії Apple. Таким чином, користувачі ризикували завантажити за допомогою Program.IPhoneOS.Unwanted.ZergHelper.1 троянців і інше небезпечне ПО. Крім того, цей каталог міг встановлювати власні поновлення, минаючи App Store, а також запитував ідентифікатор Apple ID і пароль, які передавалися на віддалений сервер.

Уже в березні в вірусну базу Dr.Web був доданий троянець IPhoneOS.AceDeciever.6 . Він входив в комплект створеного зловмисниками додатки з ім'ям 爱 思 助手, призначеного для роботи на Windows-комп'ютерах. Автори цієї програми позиціонували її як аналог утиліти iTunes, створеної для управління мобільними пристроями. Ця програма була додано в вірусну базу Dr.Web як Trojan.AceDeciever.2 .

Після того як за допомогою USB-кабелю iOS-смартфон або планшет підключався до комп'ютера з встановленим на ньому Trojan.AceDeciever.2 , IPhoneOS.AceDeciever.6 автоматично встановлювався на пристрій завдяки використанню уразливості в DRM-протоколі FairPlay, створеному компанією Apple для захисту цифрового медіаконтенту. Потрапивши на мобільний пристрій, IPhoneOS.AceDeciever.6 запитував у користувача ідентифікатор Apple ID і пароль, після чого передавав їх на сервер зловмисників.

Смартфони і планшети під управлінням iOS вважаються більш захищеними в порівнянні з Android-пристроями. Однак кіберзлочинці все частіше виявляють інтерес і до них. Можна очікувати, що в майбутньому році з'являться нові шкідливі програми, які будуть використовуватися при атаках на користувачів мобільної операційної системи компанії Apple.

Перспективи і тенденції

Велика частина сучасних мобільних пристроїв працює під управлінням ОС Android, тому основна маса атак припадає саме на їх власників. Одну з головних небезпек для користувачів Android-смартфонів і планшетів представляють банківські трояни. Все більше таких шкідливих додатків відстежують запуск програм «банк-клієнт» і показують поверх їх вікон підроблені форми введення конфіденційних даних. Безумовно, вирусописатели і далі будуть використовувати цей механізм соціальної інженерії. Крім того, можна не сумніватися, що кіберзлочинці продовжать удосконалювати функціонал Android-Банкер.

Актуальною для власників Android-смартфонів залишається загроза з боку троянців, які намагаються отримати root-повноваження і непомітно завантажують і встановлюють програми. Швидше за все, в 2017 році число таких шкідливих додатків збільшиться. Крім того, можлива поява троянців, які при атаках на мобільні пристрої використовуватимуть нові механізми зараження.

Протягом декількох років кіберзлочинці не раз встановлювати на Android-смартфони та планшети різних троянців і небажане програмне забезпечення. З великою часткою ймовірності ця тенденція продовжиться, тому в наступному році варто очікувати нових випадків зараження прошивок мобільних пристроїв.

Незважаючи на всі зусилля компанії Google в забезпеченні безпеки свого офіційного каталогу додатків, вирусописатели як і раніше розміщують в ньому різних троянців, про що красномовно говорять спостерігалися в 2016 році численні випадки виявлення шкідливих програм в Google Play. Швидше за все, в 2017 році власники Android-смартфонів і планшетів знову зіткнуться з появою троянців в офіційному каталозі програм для ОС Android.

Серйозну небезпеку для користувачів як і раніше представляють і Android-вимагачі. У наступному році також варто очікувати нових атак з їх участю. Крім того, не виключена поява нових шкідливих програм, які призначені для роботи на пристроях під управлінням iOS. Смартфони і планшети, що працюють на цій операційній системі, все ще залишаються досить захищеними. Однак 2016 рік показав, що інтерес зловмисників до цієї платформи як і раніше зберігається. Вірусописьменники завжди намагаються отримати вигоду там, де це можливо, тому і в 2017 році iOS-пристрої будуть залишатися потенційними цілями атак кіберзлочинців.