У даній статті відображена детальна настройка KWF для створення активного підключення з p 2 p.

Перш ніж приступити до налаштування KWF, переконайтеся, що якщо модем налаштований роутером, то в ньому зроблено маппинг портів на сервер з KWF, якщо модем налаштований в режимі моста, то нічого робити не треба.

1. Налаштування Kerio winroute firewall

Резервне копіювання автоматизовано і не вимагає втручання адміністратора.

- Адреса сервера: 1 - Пам'ятайте дані користувача.

- Перевірте, активна кнопка блокування і неправильний пароль.

- Якщо відкрито запрошення введення.

- Відкриється запрошення введення.

І знову відкрийте запрошення. Комп'ютер повинен реагувати, і має виводитися відносно короткий час відгуку. Вхід повинен також працювати тут. Рішення. Якщо це не спрацює, винен брандмауер. Вимкніть цей метод тестування при відключенні інтернет-з'єднання.

2. Налаштування Traffic Police

1. Налаштування Kerio winroute firewall

У Traffic Police створюємо правила для сервера:

перше правило налаштовує сервер з KWF на віддачу інформації, тобто на віддачу файлів по TCP 1234 і відправку пошукових запитів по порту UDP 1 234.

друге правило налаштовує сервер з KWF на прийом інформації від хаба і на прийом інформації по порту TCP 1234, для прийому пошукових запитів відкритий UDP 1234.

Пошук та усунення несправностей на стороні клієнта

Як це робиться, пояснюється у відповіді на наступне питання. У локальній мережі дозвіл імен також працює за допомогою імені комп'ютера. Вхід повинен також працювати.

Давайте вкажемо, як мікрофони можуть отримати доступ до загальної мережі. Загальна мережа з фіксованим адресою.

Загальна мережа з автоматичною адресацією. Заповніть опис, перша адреса, використовуючи наш приклад, ми б. Блокувати доступ і вміст. Для цього ми створимо список з ключовими словами, які відповідають сторінкам, які ми хочемо заблокувати. Натисніть «Додати».

У другому правилі, в стовпці Translation вказуємо, що маппинг портів йде на комп'ютер, на якому встановлено сервер KWF і програма для роботи з p 2 p.

Хочу застерегти, що в правилі DC ++ на віддачу відкритий тільки TCP 1234, відповідно скачувати інформацію з Вас можуть тільки ті користувачі хаба, хто в налаштуваннях програми вказав порт TCP 1234. Для тих хто знаходиться в пасиві це неважливо. Для того, що б могли качати і інші користувачі, потрібно відкрити діапазон портів з 1024 по 65535, але це вже на ваш розсуд, тому що зайвий відкритий порт - зайва лазівка в ваш комп'ютер.

Введіть ім'я правил правила блоку. Для паузи вручну досить з'єднання. Для відновлення роботи з'єднання. Майстер з'явиться під час установки. Щоб вручну налаштувати або змінити налаштування підключення. Які властивості цих популярних продуктів? Система запобігання атак захищає ваші сервери від інтернет-атак більш ефективно, ніж будь-коли раніше. Їх легко визначити і забезпечити повну перевірку всіх вихідних і вхідних інтернет-повідомлень. Використовуючи майстер правил зв'язку, брандмауер можна налаштувати швидко і легко.

Блокувати доступ до веб-сторінок

Контроль доступу користувачами

Одне підключення до Інтернету може використовуватися декількома користувачами. Адміністрування, оповіщення, статистика. Для кожного важливого події адміністратор отримує спеціальне повідомлення електронної пошти. Чіткі графіки і статистика дозволяють легко локалізувати проблеми і ефективну орієнтацію. Віртуалізація дозволяє малим і середнім підприємствам використовувати тільки один потужний сервер, що забезпечує більшу стабільність при одночасному зниженні витрат на обладнання і електроенергію.

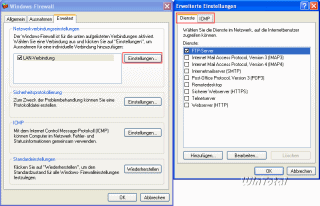

Переходимо на вкладку Advanced options, вибираємо кладку P 2 P Eliminator. На цій вкладці вибираємо пункт Block traffic except the predefined services, потім власне тиснемо на кнопку Services ...

Вибираємо тут цікавить наш service DC ++

настройки клієнта:

2. Налаштування Traffic Police для локального комп'ютера в мережі.

Система виявлення та запобігання нападам. прозорий контроль усієї мережевої зв'язку між локальною мережею і Інтернетом. Захоплені спроби атаки можуть бути заблоковані, зареєстровані або проігноровані в залежності від їх рівня серйозності. На будь-якому мережевому інтерфейсі брандмауера ви можете налаштувати групу пристроїв, до якої дозволений доступ, або який відключений з іншого боку. Ліцензія дозволяє кожному користувачеві використовувати до 5 різних пристроїв. Захистіть сервери з Інтернету, не створюючи демілітаризовану зону.

За аналогією з сервером налаштовуємо правила Traffic Police на локальний комп'ютер в мережі,

Приклад показує, що комп'ютер з адресою 192.168.2.2 підключається до хабу по порту 1236, за це відповідає друге правило. Маппінг портів в цьому правилі робиться на комп'ютер з адресою 192.168.2.2

Клієнта p 2 p на цій машині налаштовуємо на порт 1236.

За аналогією з сервером качати з цієї машини можуть тільки ті активні користувачі, які підключені по порту 1234, це випливає з першого правила. Для пасивних неважливо.

При перевірці всіх цих правил, я з'ясував, що якщо у користувача хаба варто в налаштуваннях клієнта пряме підключення, то у нього діапазон портів за якими він качає з інших, вибирається випадковим чином при кожному запуску програми, з діапазону 1024-65535, тому, щоб він міг качати з Вас, то необхідно розширити діапазон портів, але це вже залишаю на Ваш розсуд.

Адаптація: hex

Перед тим, як щось робити з правилами, необхідно налаштувати мережеві інтерфейси по-людськи, так що хто не читав статтю, зробіть це зараз.

Все ніженапісанное було випробувано на версії KWF 6.2.1, але буде працювати і на всіх версіях 6.xx, для наступних версій якщо і будуть зміни, то не думаю, що значні.

Отже, мережеві інтерфейси налаштовані, Kerio Winroute Firewall встановлений, перше, що робимо, заходимо в Configuration> Traffic Policy і запускаємо Wizard. Навіть якщо до цього ви його вже запускали. Ми ж робимо правильно, так?

1. З першим і другим кроками візарду все зрозуміло, на третьому вибираємо зовнішній мережевий інтефейс (Internet Interface, Wizard майже завжди сам визначає його правильно).

2. Далі, крок четветого, найважливіший.

За замовчуванням KWF пропонує варіант «Allow access to all services (no limitations)», але! Постійно стикаємося з тим, що такі правила KWF обрабативат м'яко кажучи дивно, проблеми з сервісом 🙂 ANY часто-густо.

Тому вибираємо другий варіант, Allow access to the following services only. Неважливо, що KWF вам можливо запропонує трохи не ті сервіси, які вам потрібні, але все це можна додати або прибрати пізніше.

3. На п'ятому кроці створюємо правила для VPN, ті кому вони не потрібні, можуть прибрати галки. Але знову ж таки можна це зробити і потім, якщо не впевнені.

4. Крок 6-й, теж досить важливий. Тут створюємо правила для тих сервісів, які повинні бути доступи ззовні, з Інтернету. Раджу додати хоча б парочку сервісів, вам самим потім простіше буде побачити, як будується таке правило.

наприклад:

сервіс KWF Admin на Firewall

сервіс RDP на 192.168.0.15

5. Крок сьомий, природно включаємо NAT, навіть кому і не потрібно буде (малоймовірно звичайно), завжди його можна вимкнути.

На восьмому етапі тиснемо Finish.

Виходить у нас щось типу того:

Невеликі пояснення для тих, хто мануал не хоче читати:

Правило NAT - в ньому власне ті сервіси, яким дозволений доступ в Інтерет з клієнтських машин.

А правило Firewall Traffic - це правило для тієї машини, на якій KWF варто.

Червоненькі правила нижче - для доступу з Інтернету до однойменних сервісів.

В принципі вже працювати можна, але ж потрібно KWF трохи налаштувати, тому далі:

6. Правило Local Traffic пересуваємо на самий верх, бо правила обробляються зверху вниз і оскільки локальний трафік як правило превалює над іншим, це дозволить знизити навантаження на шлюз, щоб він не гнав пакети від локального трафіку через всю таблицю правил.

7. У правилі Local Traffic Protocol Inspector відключаємо, ставимо в None.

8. З правил NAT і Firewall Traffic прибираємо непотрібні нам сервіси, а потрібні відповідно додаємо. Ну наприклад ICQ 🙂 Раджу думати над тим, що ви додаєте і видаляєте.

9. Іноді для Деякі сервіси можуть бути окреме правило, тому що разом з іншими починаються незрозумілі глюки. Ну і відстежити як воно відпрацьовує простіше звичайно, поставивши логгірованіе цього правила.

Кілька приміток:

10. Якщо хочете, щоб з клієнтських комп'ютерів можна було пінгувати зовнішні адреси, то додайте сервіс Ping в правило NAT.

11. Eсли не використовуєте VPN зовсім, вимкніть VPN-сервер (Configuration> Interfaces> VPN Server правою кнопкою> Edit> прибрати галку Enable VPN Server).

Ще можна відключити інтерфейс Kerio VPN.

12. Якщо використовуєте Parent proxy, додайте в правило Firewall Traffic відповідний порт (Якщо стандартний 3128, то можна додати сервіс HTTP Proxy). А з правила NAT тоді потрібно убать як мінімум HTTP і HTTPS сервіси.

13. Якщо доступ в Інтернет потрібно дати якоїсь групи користувачів або IP-адрес, то створюєте правило, подібне NAT, тільки в якості джерела у нього не Local Interface, а ваша група.

Нижче більш-менш схожий на реальність (мою природно 🙂, але не зовсім) приклад.

Приклад.

Завдання: роздати інтернет всім комп'ютерам з мережі, використовуючи непрозорий проксі, дозволити ICQ і FTP обраним групам, а скачування пошти по POP3 всім. Заборонити відсилати листи безпосередньо в Інтернет, тільки через поштовик. Зробити доступ до цього комп'ютера з інтернету. Ну і врахувати примітки природно.

Ось відразу правила готові: Firewall Traffic - з цим все зрозуміло, дозволені сервіси для фаервола. Зверніть увагу, що сюди доданий сервіс SMTP (в разі, якщо поштовик знаходиться не на тому ж комп'ютері, що і вінроут, потрібно зробити окреме правило) і порт 3128 для Парент проксі.

Service Ping - правило, потрібне для того, щоб пінгувати наш сервер зовні.

Remote Admin - правило для доступу зовні до консолі KWF і KMS, до веб-інтерфейсу їх же.

Service Kerio VPN - правило для доступу зовні клієнтів Kerio VPN.

Service Win VPN - правило для доступу зовні клієнтів рідного віндового VPN

Service RDP - правило для доступу зовні клієнтів віндового терміналу (але краще через VPN).

Виправлення і доповнення приймаються 😉

Які властивості цих популярних продуктів?Ми ж робимо правильно, так?