Сучасна людина не мислить свого життя без мобільних пристроїв - смартфонів і планшетних комп'ютерів. Часто достатньо носити в кишені мініатюрний комп'ютер, що забезпечує повноцінний доступ в інтернет і базові можливості роботи з документами, - і ти вже не виключений зі роботи, в якій би точці планети не знаходився. Це, безумовно, дуже зручно, і тому люди прагнуть використовувати свої мобільні пристрої для роботи, якщо компанія надає їм таку можливість.

Зручність співробітників, як це завжди буває, породжує масу проблем для IT-департаменту. Кожен пристрій треба налаштувати, забезпечити з нього повноцінний доступ до електронної пошти, корпоративних контактам, встановити додатки-месенджери, що використовуються в компанії, а то і підключити до корпоративної мережі по VPN-каналу. І це ще півбіди, адже особистий смартфон співробітника, підключений до корпоративної мережі, стає не тільки зручним робочим інструментом, але і сяючою дірою в безпеці, особливо якщо врахувати його безконтрольне використання для особистих потреб співробітника.

Якщо співробітників більше 10-15, вже потрібні спеціалізовані засоби адміністрування. І такі кошти на ринку є в достатку у вигляді систем MobileDeviceManagement (MDM).

Кишеньковий джерело загроз

Довгий час єдиним помітним на ринку втіленням MDM-системи був BlackBerryEnterpriseServer (BES). Продукт могутній, але з одним істотним недоліком: працює він виключно з мобільними пристроями BlackBerry. А так як самі по собі смартфони BlackBerry зручні лише в поєднанні з BES, мало хто користується ними в побуті, вважаючи за краще iPhone або що-небудь під управлінням Android. При надходженні на роботу в компанію, що користується продуктами BlackBerry, співробітник, зрозуміло, отримує на руки відповідний смартфон. В результаті, він змушений носити з собою два апарати - особистий і службовий BlackBerry. Два телефону, кожен зі своїм списком контактів, кожен треба періодично заряджати і постійно тримати в голові безліч правил: з якого пристрою кому можна дзвонити, де яка електронна пошта налаштована, і навіть - хто платить за трафік. Очевидно, що це незручно, і людям таке не подобається. Користувачам набагато простіше, коли до корпоративної мережі підключені їх власні пристрої.

У відповідь на запити користувачів з'явилася концепція BYOD - BringYourOwnDevice ( «принось власний пристрій»). Зовні вона проста й вишукана: при надходженні на роботу співробітник приносить свій улюблений смартфон, яким звик користуватися, IT-департамент підключає його до своєї MDM-системі, і співробітник отримує весь спектр необхідних доступів і можливостей для мобільної роботи.

Правда, розробникам MDM-системи такий підхід все радикально ускладнює. Мало того, що окремі компоненти доводиться розробляти відразу для чотирьох найбільш поширених мобільних операційних систем (iOS, Android, WindowsPhone, Symbian), ще й апаратні платформи серйозно різняться між собою. Навіть якщо ігнорувати всі смартфони та планшети старше трьох років, виявиться, що систему треба тестувати на десятках пристроїв, і завжди залишиться ризик, що на улюбленому смартфоні співробітника, придбаному ним під час поїздки в Малайзію, MDM-агент навідріз відмовиться запускатися.

Іншими словами, BYOD ставить розробника перед серйозним викликом. З цієї причини більшість MDM-систем за кілька років життя так і не обзавелися стовідсотковою підтримкою парку сучасних мобільних пристроїв, тобто концепції BYOD відповідають не в повній мірі.

За даними опитування 3300 ІТ-фахівців в 22 країнах світу, проведеного агентством B2BInternational навесні 2013 року, майже половина компаній дозволяють співробітникам користуватися ресурсами корпоративної мережі з їх власних пристроїв, при цьому лише мала частина компаній зуміла підібрати підходящу MDM-систему.

Безпека і загрози

Ще одна суттєва проблема, що виникає при підключенні до мережі особистих мобільних пристроїв співробітників, - забезпечення безпеки.

Одну з провідних позицій в списку бізнес-ризиків займають загрози, пов'язані з кіберзлочинністю. За даними опитування B2BInternational, до переліку найбільш значущих загроз для бізнесу увійшли промислове шпигунство, крадіжка інтелектуальної власності та шахрайство. Подібні злочини існували задовго до мобільних пристроїв і інформаційних технологій взагалі, але саме зараз кібератаки стали одним з дієвих інструментів зловмисників.

Більше 50% опитаних відзначили кібератаки в списку критичних бізнес-ризиків. За цим критерієм кібератаки залишили далеко позаду такі фактори, як політична нестабільність, кримінальна активність, природні лиха і тероризм, поступившись лише економічної нестабільності (55%).

Не залишився непоміченим і різке зростання числа скоєних кібератак: 52% опитаних відзначили посилення активності кіберзлочинців. Протягом 12 місяців, що передували опитуванню, 91% організацій піддалися, по крайней мере, однією кібератаці. Найбільш часто зустрічається видом загроз залишаються зловредів. Від них постраждали 61% опитаних компаній, 14% втратили в результаті атаки важливу для бізнесу інформацію. 20% атак склали крадіжки мобільних пристроїв, і в 5% випадках їх результатом була втрата важливої інформації.

Смартфон традиційно є найменш захищеним від кібератак пристроєм. Здебільшого офісні працівники з розумінням ставляться до заходів інформаційної безпеки. Обмеження доступу до інтернет-ресурсів, неможливість самостійного встановлення додатків, високі вимоги до складності пароля і періодичної його зміні - все це бачиться співробітникам необхідним злом. Але до особистого, придбаному за власні гроші смартфону ставлення зовсім інше.

«Він лежить в моїй кишені, що з ним буде?» - вважає користувач, що володіє доступом до корпоративної пошти і документів з телефону. З цього ж телефону він серфить інтернет в своє задоволення, користується різними веб-сервісами, відкриває надіслані друзями посилання. Якщо телефон не захищений, він виявляється вразливим для кібератак. Та що там казати, в деяких випадках користувачеві і робити нічого не треба: зловмисники можуть самі, без його допомоги, підсадити на смартфон зловреда, після чого вільно читати пошту, завантажувати важливі документи, а іноді і отримувати доступ до інших ресурсів корпоративної мережі, наприклад, до файлових серверів.

Як показує статистика виявлених зловредів для мобільних пристроїв, зловмисники освоюють цю галузь ударними темпами. У 2012 році стався буквально в зривной зростання кількості шкідливих програм - приблизно на порядок.

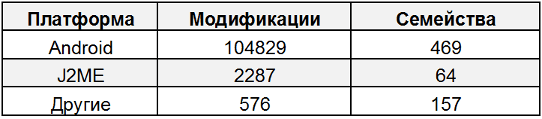

У 2013 році зростання числа мобільних зловредів продовжився. Загальна кількість модифікацій і сімейств шкідливих програм в колекції «Лабораторії Касперського» на 1 червня 2013 року перевищила 100 000.

Розподіл шкідливих програм по платформах

На нижчеприведений діаграмі добре помітний дисбаланс розподілу по платформах: основний обсяг загроз випав на долю Android, що пояснюється відкритістю платформи і її широкою поширеністю.

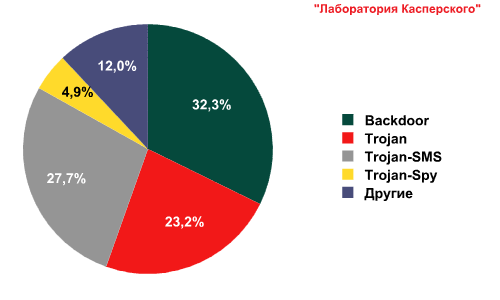

Розподіл шкідливих програм за типами

Зауважимо, що до останнього часу найпопулярнішим типом зловреда залишався SMS-троянець, що відправляє повідомлення на платні короткі номери, орендовані зловмисниками. Нині на перший план виходять програми більш широкого застосування - бекдори, шпигунські модулі і багатофункціональні троянці.

Як приклад мобільного троянця останнього покоління можна привести Android-троянця Backdoor.AndroidOS.Obad.a. Зловредів використовує уразливість в ОС Android для отримання прав DeviceAdministrator без відображення в списку додатків, що володіють такими правами. Він також намагається отримати права суперкористувача (root) і зв'язується з господарями по будь-якого доступного каналу, будь то активне з'єднання з інтернетом або мережу Wi-Fi, яка не потребує авторизації. Після цього командний сервер зловреда отримує управління над пристроєм, причому пересилання команд може проводитися не тільки через інтернет, але і за допомогою SMS.

Крім стандартних для мобільних троянців засобів збагачення (відправки SMS на преміум-номери), Backdoor.AndroidOS.Obad.a несе в собі безліч інших функцій. Він здатний виступати в якості проксі, встановлювати надіслані командним сервером додатка, відправляти на сервер інформацію про встановлені додатках, пересилати контакти користувача і передавати файли всіх виявлених Bluetooth-пристроїв. За складністю і кількістю використаних неопублікованих вразливостей ОС (три!), Backdoor.AndroidOS.Obad.a вельми близький до шкідливих програм для Windows.

Активне використання мобільних шкідливих програм в цільових атаках на компанії - лише питання часу. Практично весь необхідний для цього функціонал у мобільних зловредів вже є.

Одним з яскравих прикладів інструменту для такого роду цільових атак є мобільна версія FinSpy, додатки, що розробляється британською компанією GammaInternational для урядових організацій.

FinSpy є комплексом віддаленого моніторингу, здатним вести запис вхідних і вихідних дзвінків, прослуховувати оточення через мікрофон пристрою, витягувати логи викликів, SMS / MMS, контакти та інше, а також відстежувати координати користувача за допомогою GPS-модуля. GammaInternational розробляє версії своєї програми практично для всіх мобільних платформ: FinSpy можна зустріти і на Blackberry, і на WindowsMobile, і на iOS-пристроях. Зауважимо, що крім «офіційного» FinSpy існує чимало не настільки відомих шпигунських програм (FlexiSpy, MobileSpy і т.д.) з не менш широким спектром можливостей і націлених вже на компанії приватного сектора.

Загрози такого роду роблять мобільний безпеку пріоритетною. Захистити телефон значно важче, ніж корпоративну мережу, багато MDM-системи на цьому етапі пасують, віддаючи частину питань безпеки на відкуп сторонньому ПО, що призводить до додаткових витрат на впровадження і підтримку, тим самим, підвищуючи вартість володіння системою. Таким чином, на ринку склалася парадоксальна ситуація: з одного боку, мобільні загрози знаходять все більшого значення, з іншого - багато популярних MDM-системи ігнорують цей аспект безпеки.

В наступній частині мова піде про технічні аспекти MDM-систем та критерії їх якості. Далі буде.

«Він лежить в моїй кишені, що з ним буде?