Хакери взяли на озброєння новий спосіб атаки, що залучає Dynamic Data Exchange (DDE) - застарілий, але до сих пір підтримуваний Microsoft механізм, який дозволяє одним файлам виконувати код, що знаходиться в інших файлах. Завдяки DDE кібервзломщікам вдалося заховати в документ Microsoft Office троянця, який завантажує шкідливу програму з Інтернету.

Першими про атаку повідомили експерти Trend Micro . Коли користувач відкриває заражений документ Word, захований в файлі код підключається до віддаленого серверу, який знаходиться під контролем хакерів, і викачує звідти вірус-розвідник Seduploader. Якщо виявиться, що жертва представляє інтерес для вірусів, троянець запустить в систему більш небезпечні програми-шпигуни X-Agent і Sedreco.

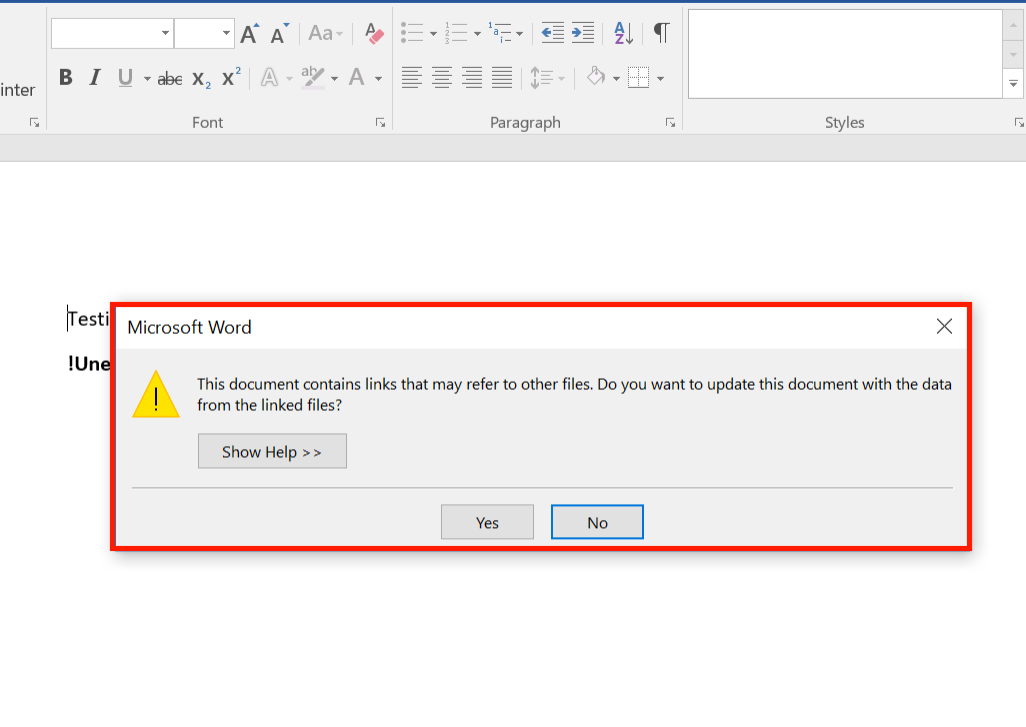

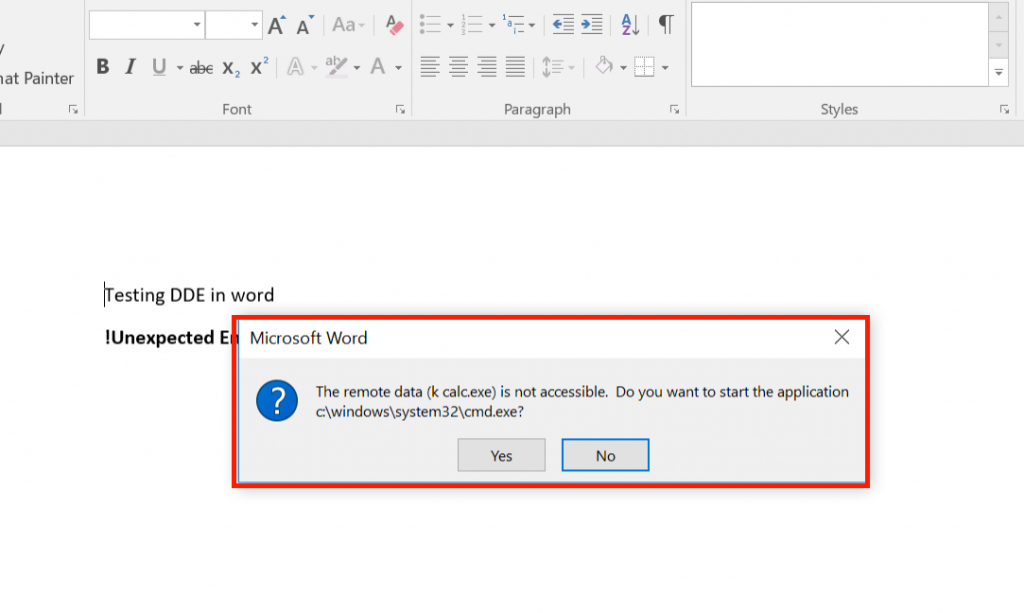

DDE-атака буде виконана, якщо користувач натисне "Так" в обох спливаючих вікнах

На наступний день після публікації Trend Micro компанія Microsoft розповіла, як користувачі Office можуть захиститися від DDE-атак. Найнадійніший спосіб: чи не підтверджувати дії в підозрілих вікнах, спливаючих при відкритті документа. Просунуті користувачі можуть редагувати реєстр Windows і відключити автоматичне оновлення даних в одному файлі з іншого.

Техніка зараження Windows-комп'ютерів за допомогою DDE не нова. Інтерес до неї відродили експерти фірми SensePost, які в минулому місяці показали, як всередині Word-файлів може бути заховано шкідливе ПО, непомітне антивірусами.

З DDE-атаками пов'язують Fancy Bear (також відома як APT28) - хакерську угруповання, яку підозрюють в зв'язках з Кремлем. Як кажуть аналітики, зловмисники розсилають серед жертв заражений документ IsisAttackInNewYork.docx, в якому нібито міститься інформація про недавній теракт в Нью-Йорку. Раніше саме на Fancy Bear американські спецслужби поклали відповідальність за злом серверів Національного комітету Демократичної партії і втручання у вибори США.

Поділіться новиною: