- попередні зауваження

- Встановлення та налаштування

- Основна настройка

- Налаштування фаервола

- Розширення контекстного меню

- Захист від ярликів

- Варіанти зміни конфігурації

- налаштування інтерфейсу

- Використання

Підсумок попередніх статей: приблизний варіант настройки і використання Comodo Internet Security 8

Увага! Стаття адресована користувачам, які мають досвід застосування комплексу Comodo Internet Security і прочитали попередні статті про нього . «Новачкам» ж рекомендується попередньо вивчити цей продукт. Щоб дізнатися більше про щодо ефективного використання пропонується наступний порядок настройки:

- відключити комп'ютер від інтернету і / або локальної мережі;

- встановити CIS;

- відкрити «Головне вікно»> «Завдання»> «Розширені завдання»> «Розширена настройка»;

- на вкладці «Загальна установки»> «Конфігурація» зробити подвійний клік по рядку «Proactive Security»;

- на вкладці «Захист +»> «Sandbox»> «Auto-Sandbox» відключити опцію «Використовувати Auto-Sandbox»;

- на вкладці «HIPS»> «Захищені об'єкти»> «Захищений вміст» через контекстне меню додати будь-який файл;

- через контекстне меню замінити додану рядок на?: \ *

- натиснути «Ok» для закриття вікна налаштування;

- відкрити «Головне вікно»> «Завдання»> «Завдання фаервола»> «Приховати порти»;

- вибрати варіант «Блокувати вхідні з'єднання»;

- виконати перезавантаження;

- підключити комп'ютер до мережі.

попередні зауваження

Даний порядок настройки приводиться скороченому вигляді. Мета статті - дати читачам орієнтир в різноманітті можливостей конфігурації Comodo Internet Security. Передбачається, що читачі знайомі з попередніми статтями і розуміють причини тих чи інших рекомендацій. Тут даються лише загальні деталі налаштування. Про додаткові заходи, наприклад, проти обходу фаервола (Через межпроцессной доступ до пам'яті, DNS-запити і BITS), по захисту від шифрувальників або від клавіатурних шпигунів розказано в статті про використання проактивного захисту; про доступі до локальної мережі - в статті про фаєрволі і т.д.

Підкреслю, що дана конфігурація є не «максимальної», а більш-менш збалансованою щодо захисту і зручності використання. Невідомі програми в ній автоматично віртуалізуються без сповіщень. Сповіщення HIPS можливі, але виникати вони будуть вельми рідко.

Пропонований варіант призначений для особистого застосування досвідченим користувачем, але не складає труднощів адаптувати його для «новачків» або користувачів з обмеженими правами. Можна, наприклад, відключити всі оповіщення, або замінити автоматичну віртуалізацію неопізнаних програм їх блокуванням, або перевести фаєрвол в «Безпечний режим» і т.д.

Якщо проходження даної інструкції призведе до яких-небудь проблем, прошу читачів повідомити в коментарях. Вітаються повідомлення, підкріплені файлами експорту конфігурації, списку файлів і кожного журналу CIS за весь період, а також відеозаписом і / або наданням віддаленого доступу для діагностики.

Встановлення та налаштування

установка

Бажано встановлювати CIS на систему, гарантовано не містить шкідливих програм. Нагадаю , Що потрібно оновити програмне забезпечення системи і зробити її резервну копію. Має сенс заздалегідь відключити «Брандмауер Windows» через «Панель управління».

При установці CIS рекомендую вибрати тільки компоненти «Comodo Firewall» і / або «Comodo Antivirus», на інші пропозиції відповісти відмовою.

Якщо система чиста від шкідливих програм, бажано «ознайомити» CIS з файлами на ній. Щоб уникнути конфліктів, можна на цей час відключити компоненти захисту: антивірус, Auto-Sandbox, HIPS, фаєрвол і Viruscope. Спочатку виконаємо «репутаційний сканування» ( «Головне вікно»> «Завдання»> «Загальні завдання»> «Сканування») і після його проведення зробимо все знайдені файли довіреними. Потім зробимо запуск різних встановлених програм і їх компонентів. Виконаємо перезавантаження. У вікні розширеної настройки на вкладці «Репутація файлів»> «Список файлів» відзначимо всі файли і через контекст меню задамо їм рейтинг довірених.

Основна настройка

Після установки відкриємо вкладку «Загальне налаштування»> «Конфігурація» у вікні розширеної настройки і включимо конфігурацію «Proactive Security». На пропозицію перезавантаження відповімо «Відкласти».

Якщо раніше проводилася настройка CIS, імпортуємо з каталогу програми вихідну конфігурацію «Proactive Security» під іншим ім'ям і активуємо її.

Якщо з'явиться сповіщення про вибір статусу мережі - виберемо варіант «Громадське місце.

Перемкнемо інтерфейс в режим докладної зведення і знову відкриємо вікно розширеної настройки.

На вкладці «Інтерфейс» відключимо всі опції, крім «Показувати інформаційні повідомлення» ( пам'ятаємо про небезпеку кнопки «Більше не ізолювати»!).

На вкладці «Антивірусний моніторинг» включимо опцію «Не показувати сповіщення: Блокувати загрози».

На вкладці «Види сканування» відкриємо профіль «Повного сканування» і в секції «Графік» виберемо варіант «Не вносити цю задачу в розклад».

Заведемо спеціальний каталог, наприклад, C: \ Exclusions, і додамо його в список на вкладці «Антивірус»> «Винятки»> «Виключені шляху». Цей каталог буде використовуватися для зберігання і запуску програм, які помилково блокуються антивірусом.

На вкладці «Репутація файлів»> «Налаштування репутації файлів» відключимо опції «Використовувати хмарну перевірку», «Не показувати сповіщення», «Довіряти додатків, встановленим за допомогою довірених інсталяторів» і «Виявляти потенційно небажані програми». Залишимо включеной тільки опцію «Довіряти додатків, підписаним довіреними постачальниками».

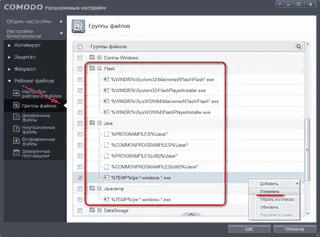

На вкладці «Репутація файлів»> «Групи файлів» створимо групи «AllowedProgs», «WriteProtected» і «FirstQueries». Групу «AllowedProgs» залишимо порожній. До групи «FirstQueries» додамо будь-які два файлу і змінимо шляху на наступні:

- \ Device \ KsecDD

- \ Device \ MountPointManager

До групи «WriteProtected» додамо будь-які два файлу і змінимо шляху на наступні:

- * WriteProtected

- * WriteProtected \ *

На вкладці «HIPS»> «Налаштування HIPS» залишимо використання цього компонента в «безпечному режимі» з оповіщенням. При цьому включимо опцію «В оповіщеннях надавати докладні пояснення» і збільшимо час показу сповіщень до максимуму: 999 секунд.

Відключимо опцію «Адаптувати режим роботи при низьких ресурсах системи», якщо немає проблеми з критичним недоліком оперативної пам'яті. У разі 32-бітної Windows відключимо опцію «Включити режим посиленого захисту» (на питання про перезавантаження відповімо відмовою).

В опції «Виявляти впровадження shell-коду» задамо виключення: каталоги програм VMware, Alcohol (якщо вони встановлені).

На вкладці «Правила HIPS» змінимо правила для групи «Всі додатки»: в кожному пункті натиснемо «Змінити» і у вікні, видалимо всі записи з вкладки "Дозволені». У пунктах пропуску через «Захищені файли і папки» натиснемо «Змінити» і у вікні, на вкладку «Заблоковані» додамо групи «Файли і папки COMODO» і «WriteProtected». У пункті «Захищені ключі реєстру» натиснемо «Змінити» і у вікні, на вкладку «Заблоковані» додамо групу «Ключі реєстру COMODO».

Додамо на вкладці «Правила HIPS» нове правило, призначається група «AllowedProgs» політику «Системне додаток». Розташуємо це правило в самому низу списку (нижче правила для групи «Всі додатки»). Додамо нове правило HIPS:

- в поле «Ім'я» впишемо єдиний символ *

- виберемо варіант «Використовувати власний набір правил»;

- в пункті «Запуск програми» натиснемо «Змінити» і у вікні, на вкладці "Дозволені файли» додамо групу «Всі програми»;

- натиснемо «Ok» і помістимо це правило внизу, між правилами для груп «Всі додатки» і «AllowedProgs».

На вкладці «HIPS»> «Набори правил» змінимо набір «Ізольоване додаток»: в пункті «Захищені файли і папки» натиснемо «Змінити» і у вікні, на вкладку "Дозволені» додамо групу «FirstQueries». Аналогічна зміна зробимо в наборі «Обмежене додаток».

На вкладці «HIPS»> «Захищені об'єкти» додамо в список «Захищений вміст» групи «WriteProtected» і «FirstQueries».

На вкладці «HIPS»> «Групи HIPS»> «Групи реєстру» розгорнемо всі групи і відредагуємо записи, замінивши скорочені назви розділів реєстру повними:

- замінимо HKLM на HKEY_LOCAL_MACHINE

- замінимо HKCU на HKEY_CURRENT_USER

- замінимо HKUS на HKEY_USERS

На вкладці «Налаштування Sandbox» відключимо опції «Включити автозапуск сервісів, встановлених в Sandbox» і «Виявляти програми, що вимагають підвищених привілеїв».

На вкладці «Auto-Sandbox» відключимо опцію «Перевіряти походження файлів». Через контекстне меню призначимо набір правил за замовчуванням. Відкриємо правило для додатків з репутацією «Шкідливе» і на вкладці «Опції» відключимо пункт «Перемістити програму в карантин». У правилі для додатків з репутацією «Неопізнане» задамо на вкладці «Опції» розмір пам'яті, наприклад, 512 МБ. Вгорі списку правил Auto-Sandbox, додамо нове:

- виберемо дію «Ігнорувати»,

- виберемо мета: група «AllowedProgs»,

- рейтинг залишимо не задані,

- включимо опцію «Не застосовувати обрану дію до дочірнім процесам».

На вкладці «Viruscope» відключимо використання цього компонента.

Налаштування фаервола

У головному вікні CIS натиснемо кнопку «Завдання»> «Завдання фаервола»> «Приховати порти» і виберемо варіант «Блокувати вхідні з'єднання» і відкриємо розширену настройку.

На вкладці «Налаштування фаервола» включимо його використання в режимі «Призначений для користувача набір правил» з опцією «Не показувати сповіщення: Блокувати запити». Відключимо опції «Показувати сповіщення Trustconnect» і «Створювати правила для безпечних додатків». Решта опцій на цій вкладці включимо. На випадок роботи в режимі показу сповіщень виставимо «Рівень частоти сповіщень» в «Дуже високий», «Час показу сповіщень» в 999 секунд.

На вкладці «Мережеві зони» відключимо опцію «Автоматично виявляти приватні мережі».

На вкладці «Правила для додатків» задамо правила (для простоти - політику «Тільки вихідні») таким програмам як браузери, менеджери завантажень, поштові клієнти, месенджери і т.п.

Також знадобляться дозволи для автоматичного оновлення компонентів Flash і Java. Для цього зручніше попередньо створити групи на вкладці «Рейтинг файлів»> «Групи файлів», а потім призначити цим групам політику фаервола «Веб-браузер».

Автоматичне оновлення Java має певну особливість: потрібен доступ в інтернет тимчасово створюваному завантажувачу. Цей завантажувач створюється в каталозі тимчасових файлів і отримує ім'я за шаблоном jre - * - windows - *. Exe. Теоретично будь-яка інша програма (виконується в реальному середовищі) може створити файл з подібним ім'ям і використовувати його для доступу в інтернет. Щоб запобігти цьому, заборонимо запускати такі файли всіх програмах, окрім компонентів Java. Повна настройка правил для Java буде наступною:

- на вкладці «Рейтинг файлів»> «Групи файлів» створимо групу «Java» і занесемо в неї такі рядки:

- % PROGRAMFILES% \ Java \ *. Exe

- % COMMONPROGRAMFILES% \ Java \ *. Exe

- % PROGRAMFILES (x86)% \ Java \ *. Exe

- % COMMONPROGRAMFILES (x86)% \ Java \ *. Exe

- % TEMP% \ jre - * - windows - *. Exe

- створимо групу файлів «Java-temp» і занесемо в неї рядок% TEMP% \ jre - * - windows - *. exe

- на вкладці «Правила HIPS» змінимо правила групи «Всі додатки»:

- в пункті «Запуск програми» натиснемо «Змінити»,

- у вікні, на вкладці «Заблоковані файли» додамо групу «Java-temp»;

- на вкладці «Правила HIPS» додамо правила для групи «Java»:

- виберемо варіант «Використовувати власний набір правил»,

- в пункті «Запуск програми» натиснемо «Змінити»,

- у вікні, на вкладці "Дозволені файли» додамо групу «Java-temp»;

- на вкладці «Фаервол»> «Правила для додатків» призначимо групі «Java» політику «Веб-браузер».

Для роботи та поновлення Flash-плеєра рекомендую наступну настройку:

- на вкладці «Рейтинг файлів»> «Групи файлів» створити групу «Flash» і занести в неї такі рядки:

- % WINDIR% \ System32 \ Macromed \ Flash \ Flash * .exe

- % WINDIR% \ System32 \ FlashPlayerInstaller.exe

- % WINDIR% \ SysWOW64 \ Macromed \ Flash \ Flash * .exe

- % WINDIR% \ SysWOW64 \ FlashPlayerInstaller.exe

- на вкладці «Фаервол»> «Правила для додатків» призначити групі «Flash» політику «Веб-браузер».

Якщо використовуються торрент-клієнти або інші додатки, які беруть вхідні з'єднання, знадобиться створити глобальне правило, яке дозволяє входять на прослуховуються ними порти. Ці порти бажано занести на вкладці «Набори портів» в одну групу, наприклад, «OpenPorts», а потім створити правило на вкладці «Глобальні правила»:

- дію: «Дозволити»,

- протокол: «TCP або UDP»,

- напрямок: «Вхідні»,

- порт призначення: набір «OpenPorts»;

- розташувати це правило у верхній частині списку.

Також, звичайно, знадобиться створити аналогічні дозволяють правила для самих цих додатків на вкладці «Правила для додатків». Для простоти можна призначити їм політику «Дозволена додаток».

На вкладці «Контент-фільтр»> «Категорії» додамо категорії «MVPS Hosts list» і «Symantec WebSecurity» і імпортуємо в них відповідні списки з сайтів winhelp2002.mvps.org і www.malwarepatrol.net .

На вкладці «Контент-фільтр»> «Правила» переконаємося, що правило «Заблоковані сайти» розташоване внизу, і змінимо його: додамо категорії «MVPS Hosts list» і «Symantec WebSecurity» і поставимо вид обмежень не «Блокувати», а «Запитати ».

Розширення контекстного меню

Щоб копіювати блокуються антивірусом файли, додамо відповідний пункт контекстного меню. Всі необхідні для цього матеріали з інструкцією дані в архіві CopyMalware.7z .

В архіві InstallContextMenu.7z дані матеріали та інструкції по додаванню в контекстне меню провідника пунктів для тимчасового запуску програм без обмежень проактивного захисту. Додамо і це розширення контекстного меню.

Підкреслю, що пункти «Запустити без обмежень Auto-Sandbox», «Запустити як установник», «Запустити як установник без підвищення прав» і «Скопіювати заражений файл ...» не засмічують контекстне меню при звичайному його виклику. Вони видно тільки при утриманні клавіші Shift. Крім того, будь-який з цих пунктів легко видалити запуском відповідного reg-файлу.

Щоб відправляти файли на антивірусну онлайн-перевірку через контекстне меню провідника, встановимо програму VirusTotal Uploader (Для установки знадобиться пункт меню «Запустити як установник»). У вікні настройки CIS додамо цю програму в список на вкладці «Антивірус»> «Винятки»> «Виключені додатки», щоб вона мала доступ до файлів, які блокує антивірус. На вкладці «Фаервол»> «Правила для додатків» призначимо цій програмі політику «Тільки вихідні».

Захист від ярликів

Щоб захиститися від ярликів, що запускають шкідливі програми в обхід контролю Comodo, застосуємо політики обмеженого використання програм (якщо вони є в системі). Порядок налаштування:

- натиснути Win + R, набрати secpol.msc і запустити;

- викликати контекстне меню на пункті «Політики обмеженого використання програм» і вибрати «Створити політику обмеженого використання програм»;

- відкрити розділ «Додаткові правила»;

- через контекстне меню створити «правило для шляху»:

- шлях: * .lnk

- рівень безпеки: «Заборонено»;

- аналогічно створити забороняють правила для наступних шляхів:

- % USERPROFILE% \ Desktop \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ * \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ * \ * \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ * \ * \ * \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- % USERPROFILE% \ Desktop \ * \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- для наступних шляхів створити правила з рівнем безпеки «Необмежений»:

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ * \ *. Lnk

- % HOMEDRIVE% \ * \ *. Lnk

У даній конфігурації дозволяється запуск тільки ярликів, розташованих на диску з профілем користувача, всі інші ярлики блокуються. Також блокуються ярлики, розташовані в підкаталогах персоналізованого робочого столу.

Варіанти зміни конфігурації

При необхідності пропоновану конфігурацію легко змінити в бік посилювання, пом'якшення, більшої інтерактивності або, навпаки, «тиші» роботи CIS.

Наприклад, може викликати сумнів ефективність віртуалізації Comodo. Крім того, віртуалізація буває неприйнятна при нестачі ресурсів. Тоді можна замінити в Auto-Sandbox віртуалізацію блокуванням і додатково посилити правила HIPS:

- на вкладці «Sandbox»> «Auto-Sandbox» змінити правило для програм з репутацією «Невідомі»: вибрати дію «Блокувати»;

- на вкладці «HIPS»> «Правила HIPS» змінити правило для шаблону *: в пункті «Запуск програми» натиснути «Змінити»,

- у вікні, на вкладці "Дозволені» видалити групу «Всі програми» і додати замість неї групу «AllowedProgs».

Для захисту в умовах високого навантаження рекомендую включити опцію «Адаптувати режим роботи при низьких ресурсах системи» на вкладці «Налаштування HIPS».

Якщо користувач не бажає ставити в фаєрвол правила для кожної програми, можна переключити цей компонент в «Безпечний режим» з опцією «Не показувати сповіщення: Блокувати запити». В цьому випадку всім довіреною програмами, що виконуються в реальному середовищі, будуть дозволені вихідні з'єднання.

Для повної відсутності сповіщень можна відключити опцію «Показувати інформаційні повідомлення» на вкладці «Інтерфейс» і включити опцію «Не показувати сповіщення: Блокувати запити» на вкладці «Налаштування HIPS». Однак при такій «тихої» конфігурації деякі програми буде неможливо встановити. На час установки додатків знадобиться повернути показ сповіщень. Як варіант, можна встановити в HIPS режим «Не показувати сповіщення: Вирішувати запити», але це дещо знизить захист.

Інші можливості настройки описані в статті про використання проактивного захисту та інших.

налаштування інтерфейсу

Запропоную спосіб організувати інтерфейс CIS так, щоб одночасно мати швидкий доступ до потрібних функцій цього продукту, але уникнути нав'язливості його присутності і захаращення робочого простору.

Як вже говорилося, в головному вікні CIS включимо режим докладної зведення (зліва вгорі). У вікні розширеної настройки на вкладці «Інтерфейс» відключимо всі опції, крім «Показувати інформаційні повідомлення».

З нижньої частини головного вікна, званої «Панель завдань», вилучимо через контекстне меню все кнопки. Потім перейдемо на вікно «Завдання» та через контекстне меню додамо на панель задач кнопки в приблизно такій послідовності:

- «Загальні завдання»> «Оновлення»,

- «Загальні завдання»> «Сканування»,

- «Загальні завдання»> «Карантин»,

- «Загальні завдання»> «Активні з'єднання»,

- «Завдання фаервола»> «Дозволити з'єднання»,

- «Завдання фаервола»> «Блокувати з'єднання»,

- «Завдання фаервола»> «Приховати порти»,

- «Завдання фаервола»> «Керування мережами»,

- «Розширені завдання»> «Надіслати файли на перевірку»,

- «Розширені завдання»> «Переглянути активність»,

- «Завдання Sandbox»> «Активні процеси»,

- «Завдання Sandbox»> «Очищення Sandbox»,

- «Загальні завдання»> «Журнал подій»,

- «Розширені завдання»> «Диспетчер завдань»,

- «Розширені завдання»> «Розширена настройка».

Останніми повинні бути п'ять найбільш затребуваних кнопок: вони стануть доступними в віджеті і безпосередньо в головному вікні.

Якщо меню «Пуск» виконано в стилі «Windows 7», відкриємо папку, в якій встановлено CIS, і через контекстне меню закріпимо в меню «Пуск» програму cis.exe. Тепер для швидкого доступу до обраним завданням CIS можна буде просто натиснути «Пуск» і перейти в підміню «COMODO Internet Security».

На випадок, якщо знадобиться віджет, включимо його показ через контекстне меню значка CIS в треї. У контекстному меню віджета виберемо пункти «Поточний трафік», «Коротке зведення» і «Панель завдань» і відключимо пункти «Браузери» і «Facebook і Twitter».

Щоб не захаращувати робочий стіл, видалимо з нього ярлик CIS, а також відключимо показ віджета.

Досвідчені користувачі можуть також організувати швидкий доступ до різних завдань CIS через гарячі клавіші, ярлики і т.п. У цьому допоможе знання параметрів командного рядка CIS .

Використання

При виявленні непізнаною програми не робимо ніяких послаблень в захисті, не переконавшись в її безпеки. Найпростіше перевірити програму на VirusTotal через контекстне меню. Зазначу, що відсутність спрацьовувань антивірусів абсолютною гарантією безпеки не є. Але можна більш-менш впевнено судити про безпеку файлу, якщо він відомий давно і провідні антивіруси не визнають його шкідливим.

В якості додаткової перевірки можна запустити невідому програму в віртуальному середовищі, а потім відправити на VirusTotal вміст каталогу VTRoot. Можна і самостійно вивчати поведінку програми у віртуальному середовищі, включивши Viruscope з опцією « Застосовувати дію Viruscope впливає тільки на програми в Sandbox »І відкривши звіт про активність . Також Viruscope іноді автоматично кваліфікує поведінку програм як шкідливе.

Для установки нової безпечної програми викликаємо, утримуючи клавішу Shift, на її інсталятор контекстне меню і вибираємо пункт «Запустити як установник». Якщо в ході установки виникне оповіщення HIPS, відключимо в ньому опцію «Запам'ятати мій вибір» і виберемо політику «Установка або оновлення». Після установки програми виробляємо перший її пробний запуск через пункт контекстного меню «Запустити як установник без підвищення прав» і закриваємо програму. Потім на вкладці «Репутація файлів»> «Список файлів» переводимо непізнані файли цієї програми в довірені. Також в довірені додаємо каталог з новою програмою.

Для поновлення встановленої програми запускаємо її пунктом контекстного меню «Запустити як установник», виробляємо процедуру поновлення і аналогічно переводимо нові файли з непізнаних в довірені.

Можлива ситуація, коли програма запускається ізольовано навіть після занесення в довірені. Як правило, це відбувається, коли розмір програми перевищує 40 МБ. Рішення - додати шлях до такої програми в групу «AllowedProgs».

Якщо будь-яку програму необхідно тимчасово запустити без обмежень, викликаємо на ній, утримуючи Shift, контекстне меню і вибираємо пункт «Запустити як установник без підвищення прав». Важливо пам'ятати, що така програма і її дочірні процеси зможуть безперешкодно запустити будь непізнаний файл.

Коли будь-якої непізнаний файл вперше ізолюється за допомогою Auto-Sandbox, з'являється спливаюче повідомлення. Нагадую, що небезпечно натискати в ньому кнопку «Більше не ізолювати».

Якщо будь-які дані слід ретельно захистити від пошкодження, наприклад, вірусами-шифрувальник, - додамо в кінці імені містить їх каталогу слово «WriteProtected». Вміст каталогів на зразок «C: \ Docs \ Мої проекти - WriteProtected» буде заборонено змінювати будь-якими програмами, крім провідника. Коли знадобиться змінити дані - або тимчасово перейменуємо каталог, або перемістимо дані в інший каталог, а після закінчення роботи повернемо під захист.

Слід час від часу дивитися журнал подій, особливо фаервола і проактивного захисту ( «Захисту +»). Там може виявитися, що якусь програму потребує більше дозволів, наприклад, для проведення оновлення. Тоді знадобиться відповідним чином коригувати конфігурацію.

Коли будь-яка програма блокується антивірусом, перш за все відправляємо її на VirusTotal через контекстне меню. У разі повної впевненості в безпеці додаємо цю програму в довірені. Якщо, незважаючи на сумніви, програму необхідно використовувати, копіюємо її в каталог винятків. Для цього викликаємо на ній, утримуючи Shift, контекстне меню, вибираємо пункт «Скопіювати заражений файл ...» і зберігаємо в каталог C: \ Exclusions. З цього каталогу програма буде запускатися як звичайна Невизначена, у віртуальному середовищі.

У разі побоювань, що запускається заблокує інтерфейс ОС і не дозволить очистити пісочницю, можна обмежити час її виконання. Зручний спосіб це зробити - пункт контекстного меню «Запустити в пісочниці Comodo як обмежене», запропонований в статті про віртуальному середовищі .

Якщо необхідно виконати сумнівну програму в реальному середовищі, робимо це через пункт розширеного контекстного меню «Запустити без обмежень Auto-Sandbox». Активність програми контролюємо за допомогою сповіщень HIPS. Щоб уникнути великої їх кількості, можна відразу вибрати в оповіщенні політику «Обмежене додаток» або «Ізольоване» (включивши опцію «Запам'ятати мій вибір»). Увага! Шкідлива програма може запустити довірену, і HIPS вже не буде контролювати активність дочірнього процесу, що може завдати шкоди. Як пом'якшувальною заходи можна тимчасово включити Viruscope, щоб більш детально спостерігати активність не тільки сумнівною програми, але і її дочірніх процесів, а при необхідності провести і відкат змін .

Зазвичай оповіщення HIPS в даній конфігурації будуть виникати лише при використанні пункту меню «Запустити без обмежень Auto-Sandbox» або, рідше, пунктів «Запустити як установник» і «Запустити як установник без підвищення прав». Однак якщо HIPS сповістить про активність непізнаною програми в інших випадках - це тривожний сигнал. Він може означати, що Невизначена програма запустилася раніше CIS або отримала привілеї SYSTEM. Рекомендую в такому оповіщенні вибрати варіант «Заблокувати і завершити виконання» (відключивши в ньому опцію «Запам'ятати мій вибір»), а потім перевірити систему на предмет вразливостей.