Жертвами вимагача вже стали українські і російські компанії Нова Пошта, Запоріжжяобленерго, Дніпроенерго, Ощадбанк, медіахолдинг ТРК "Люкс", Mondelēz International, TESA, Nivea, Mars, оператори LifeCell, Укртелеком, Київстар та багато інших організацій. У Києві виявилися заражені в тому числі деякі банкомати та касові термінали в магазинах.

Саме в Україні зафіксовані перші атаки. Аналіз зразка вимагача, проведений експертами Positive Technologies, показав, що принцип дії вимагача заснований на шифруванні головного завантажувального запису (MBR) завантажувального сектора диска і заміні його своїм власним. Цей запис - перший сектор на жорсткому диску, в ньому розташована таблиця розділів і програма-завантажувач, що зчитує з цієї таблиці інформацію про те, з якого розділу жорсткого диска буде відбуватися завантаження системи. Вихідний MBR зберігається в 0x22-му секторі диска і зашифрований за допомогою побайтовой операції XOR з 0x07.

Після запуску шкідливого файлу створюється завдання на перезапуск комп'ютера, відкладена на 1-2 години, в цей час можна встигнути запустити команду bootrec / fixMbr для відновлення MBR і відновити працездатність ОС. Таким чином, запустити систему навіть після її компрометації можливо, однак розшифрувати файли не вдасться.

Для кожного диска генерується свій ключ AES, який існує в пам'яті до завершення шифрування. Він шифрується на відкритому ключі RSA і віддаляється. Відновлення вмісту після завершення вимагає знання закритого ключа, таким чином, не повідомляючи ключа дані відновити неможливо. Імовірно, зловредів шифрує файли максимум на глибину 15 директорій. Тобто файли, вкладені на велику глибину, знаходяться в безпеці (принаймні для даної модифікації шифрувальника).

У разі, якщо диски виявилися успішно зашифровані після перезавантаження, на екран виводиться вікно з повідомленням про вимогу заплатити викуп $ 300 (на 27 червня 2017 - приблизно 0,123 біткойнов) для отримання ключа розблокування файлів. Для переказу грошей вказано біткоіни-гаманець 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX [2].

Через кілька годин після початку атаки на гаманець вже надходять транзакції, кратні запитаної сумі - деякі жертви віддали перевагу заплатити викуп, не чекаючи, поки дослідники вивчать зловредів і спробують знайти засіб відновлення файлів.

Petya використовує 135, 139, 445 TCP-порти для поширення (з використанням служб SMB і WMI).

Поширення всередині мережі на інші вузли відбувається кількома методами: за допомогою WindowsManagement Instrumentation (WMI) і PsExec, а також за допомогою експлойта, що використовує уразливість MS17-010 (EternalBlue).

WMI - це технологія для централізованого управління і стеження за роботою різних частин комп'ютерної інфраструктури під управлінням платформи Windows. PsExec широко використовується для адміністрування Windows і дозволяє виконувати процеси в віддалених системах.

Однак для використання даних утиліт необхідно володіти привілеями локального адміністратора на комп'ютері жертви, а значить, шифрувальник може продовжити своє поширення тільки з тих пристроїв, користувач яких володіє максимальними привілеями ОС. Експлойт EternalBlue дозволяє отримати максимальні привілеї на вразливою системі.

Також шифрувальник використовує загальнодоступну утиліту Mimikatz для отримання у відкритому вигляді облікових даних всіх користувачів ОС Windows, в тому числі локальних адміністраторів і доменних користувачів. Такий набір інструментарію дозволяє Petya зберігати працездатність навіть в тих інфраструктурах, де було враховано урок WannaCry і встановлені відповідні оновлення безпеки, саме тому шифрувальник настільки ефективний.

Таким чином, Petya володіє функціональністю, що дозволяє йому поширюватися на інші комп'ютери, причому цей процес лавиноподібний. Це дозволяє шифрувальником скомпрометувати в тому числі контролер домену і розвинути атаку до отримання контролю над усіма вузлами домену, що еквівалентно повній компрометації інфраструктури.

Експерти Positive Technologies виявили так звану можливість "kill- switch" - що може допомогти локально відключити шифрувальник. Якщо вірусний процес має адміністративні привілеї в ОС, то перед підміною MBR шифрувальник перевіряє наявність файлу perfc (або іншого порожнього файлу з іншою назвою) без розширення в директорії C: \ Windows \ (директорія жорстко задана в коді). Цей файл носить те ж ім'я, що і бібліотека dll даного шифрувальника (але без розширення). Таким чином створення файл C: \ Windows \ perfc може бути одним з індикаторів компрометації. Якщо файл присутній в даній директорії, то процес виконання вірусу завершується, таким чином, створення файлу з такою назвою C: \ Windows \ perfc може запобігти підміну MBR і подальше шифрування в деяких випадках.

Якщо шифрувальник при перевірці не виявить такий файл, то файл створюється і стартує процес виконання зловреда. Імовірно, це відбувається для того, щоб повторно не запустився процес підміни MBR.

З іншого боку, якщо процес з самого початку не володіє адміністративними привілеями, то шифрувальник не зможе виконати перевірку наявності порожнього файлу в директорії C: \ Windows \, і процес шифрування файлів все ж запуститься, але без підміни MBR і перезапуску комп'ютера.

Для того, щоб не стати жертвою подібної атаки, необхідно в першу чергу оновити використовуване ПЗ до актуальних версій, зокрема, встановити всі актуальні поновлення MSWindows. Крім того, необхідно мінімізувати привілеї користувачів на робочих станціях.

Якщо зараження вже сталося, ми не рекомендуємо платити гроші зловмисникам. Поштова адреса порушників wowsmith123456 @ posteo .net був заблокований , І навіть у разі оплати викупу ключ для розшифрування файлів напевно не буде отриманий. Для запобігання поширенню шифрувальника в мережі рекомендується вимкнути інші комп'ютери, що не були заражені, відключити від мережі заражені вузли і зняти образи скомпрометованих систем. У разі, якщо дослідники знайдуть спосіб розшифрування файлів, заблоковані дані можуть бути відновлені в майбутньому. Крім того, даний спосіб може бути використаний для проведення аналізу шифрувальника, що допоможе дослідникам в їх роботі.

У довгостроковій перспективі рекомендується розробити систему регулярних тренінгів співробітників з метою підвищення їх обізнаності в питаннях інформаційної безпеки, засновану на демонстрації практичних прикладів потенційно можливих атак на інфраструктуру компанії з використанням методів соціальної інженерії. Необхідно проводити регулярну перевірку ефективності таких тренінгів.

Також необхідно на всі комп'ютери встановити антивірусне ПЗ з функцією самозахисту, яка передбачає введення спеціального пароля для відключення або зміни налаштувань. Крім того, необхідно забезпечити регулярне оновлення ПЗ і ОС на всіх вузлах корпоративної інфраструктури, а також ефективний процес управління уразливими і оновленнями.

Регулярне проведення аудитів ІБ і тестувань на проникнення дозволить своєчасно виявляти існуючі недоліки захисту і уразливості систем. Регулярний моніторинг периметра корпоративної мережі дозволить контролювати доступні з мережі Інтернет інтерфейси мережевих служб і вчасно вносити коригування в конфігурацію міжмережевих екранів.

Для виявлення атаки Petya в інфраструктурі можуть бути використані наступні індикатори:

- C: \ Windows \ perfс

- Завдання за розкладом Windows з порожнім ім'ям і дією (перезавантаження) "% WINDIR% \ system32 \ shutdown.exe / r / f"

Спрацьовування правил IDS / IPS:

· Msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001254; rev: 2;

· Msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; sid: 10001255; rev: 3;

· Msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001256; rev: 2;

· Msg: "[PT Open] Petya ransomware perfc.dat component"; sid: 10001443; rev: 1

· Msg: "[PT Open] SMB2 Create PSEXESVC.EXE"; sid: 10001444; rev: 1

сигнатури :

alert tcp any any -> $ HOME_NET 445 (msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; flow: to_server, established; content: "| FF | SMB2 | 00 00 00 00 | "; depth: 9; offset: 4; byte_test: 2,>, 0x0008, 52, relative, little; pcre:" /\xFFSMB2\x00\x00\x00\x00.{52}(?:\x04 | \ x09 | \ x0A | \ x0B | \ x0C | \ x0E | \ x11) \ x00 / "; flowbits: set, SMB.Trans2.SubCommand.Unimplemented; reference: url, msdn.microsoft.com/en-us/ library / ee441654.aspx; classtype: attempted-admin; sid: 10001254; rev: 2;)

alert tcp any any -> $ HOME_NET 445 (msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; flow: to_server, established; content: "| FF | SMB3 | 00 00 00 00 |"; depth: 9; offset: 4; flowbits: isset, SMB.Trans2.SubCommand.Unimplemented.Code0E; threshold: type limit, track by_src, seconds 60, count 1; reference: cve, 2017-0144; classtype: attempted-admin; sid: 10001255; rev: 3;)

alert tcp any any -> $ HOME_NET 445 (msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; flow: to_server, established; content: "| FF | SMB2 | 00 00 00 00 | "; depth: 9; offset: 4; content:" | 0E 00 | "; distance: 52; within: 2; flowbits: set, SMB.Trans2.SubCommand.Unimplemented.Code0E; reference: url, msdn.microsoft .com / en-us / library / ee441654.aspx; classtype: attempted-admin; sid: 10001256; rev: 2;)

alert tcp any any -> $ HOME_NET 445 (msg: "[PT Open] Petya ransomware perfc.dat component"; flow: to_server, established, no_stream; content: "| fe 53 4d 42 |"; offset: 4; depth: 4; content: "| 05 00 |"; offset: 16; depth: 2; byte_jump: 2, 112, little, from_beginning, post_offset 4; content: "| 70 00 65 00 72 00 66 00 63 00 2 e 00 64 00 61 00 74 00 | "; distance: 0; classtype: suspicious-filename-detect; sid: 10001443; rev: 1;)

alert tcp any any -> $ HOME_NET 445 (msg: "[PT Open] SMB2 Create PSEXESVC.EXE"; flow: to_server, established, no_stream; content: "| fe 53 4d 42 |"; offset: 4; depth: 4 ; content: "| 05 00 |"; offset: 16; depth: 2; byte_jump: 2, 112, little, from_beginning, post_offset 4; content: "| 50 00 53 00 45 00 58 00 45 00 53 00 56 00 43 00 2e 00 45 00 58 00 45 | "; distance: 0; classtype: suspicious-filename-detect; sid: 10001444; rev: 1;)

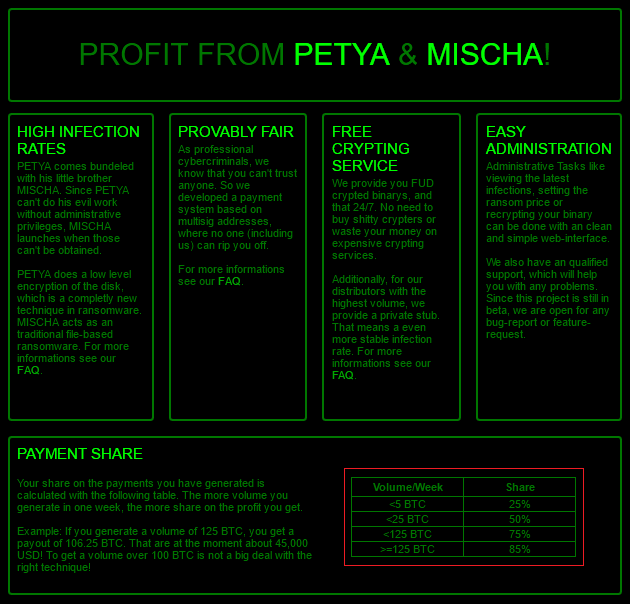

Кріптовимогателі Petya і його молодший брат Misсha з'явилися в якості франшизи в минулому році, Первісна ж версія з'явилася на світ в середині грудня 2015 року. Працюють вони дуетом, З іншого боку, якщо Petya не може отримати адміністративні привілеї і перезавантажити ПК для заміни завантажувача, то вступає в справу Misсha і процес шифрування файлів все ж запуститься, але без підміни MBR і перезапуску комп'ютера, так би мовити лайт версія шифрування але з підстраховуванням.

Сьогодні - це ціла партнерська програма, яка пропонується всім бажаючим заробити на кіберкрімінале. Група кіберзлочинців, що стоїть за розробкою Petya і Misсha, називає себе Janus Cybercrime Solutions ™. Рекламується проект в основному в даркнета, використовуються всі можливості маркетингу, впізнавані логотипи, приваблива схема заробітку, чуйна служба підтримки.

Еволюція логотипу кіберзлочинців

«Компанія» обіцяє від 25 до 85% доходу від франшизи.

З огляду на таку модель поширення шкідливих програм, все ж зазначимо, що зовсім виключати політичну складову не варто, так як купити франшизу може будь-хто, так би мовити «ватник» (або фсбшниками), щоб влаштувати міні-кібер-апокаліпсис в «бандерівської» Україні і попутно заробити якусь суму, особливо з використанням таких «говорять» в Україні імен зловредів як Petya і Misсha.

На момент публікації злочинці отримали на свій Bitcoin гаманець 33 платежу на загальну суму 3.39803736 BTC ($ 8,809.69 USD)

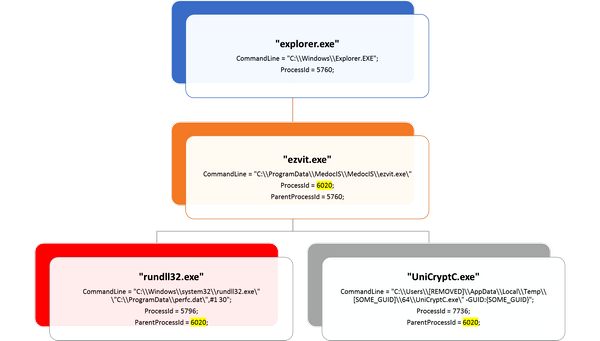

Також відзначимо, що раніше робилися заяви, в тому числі і кіберполіції про те, що головним джерелом зараження є українська бухгалтерська програма «MEDoc», навряд чи відповідають дійсності, так як зараження торкнулося не тільки українського корпоративного сегмента але і Росії, Європи, Індії та навіть США (робочий день там тільки в розпалі), де про таку програму і не чули. Однак локальний фактор, може бути присутнім, можливо, що в Україні цей програмний продукт злочинці використовували як один із засобів доставки шкідливого коду і запуску його на ПК користувачів. У компанії Microsoft заявили, що у них є докази того, що кілька активних інфекцій в Україні спочатку почалися з законного процесу оновлення MEDoc.

З посиланням на отриману телеметрію, в Microsoft показали, що процес оновлення програмного забезпечення MEDoc (EzVit.exe), виконує шкідливу командний рядок, відповідну цієї точної схемою атаки у вівторок, 27 червня, близько 10:30 за Гринвічем. телеметрія Microsoft в цілому підтверджує опис вище алгоритм дії вірусу-здирника.

Виконання ланцюга умов, що призводить до встановлення зловреда представлено на схемі нижче, і по суті, підтверджує, що процес EzVit.exe від MEDOC, з невідомих причин, в якій - то момент виконує наступні параметри командного рядка:

C: \\ Windows \\ system32 \\ rundll32.exe \ "\" C: \\ ProgramData \\ perfc.dat \ ", # 1 30

Цей же вектор поновлення також згадується кіберполіції України у відкритому списку компроментуючих показників (IOCs), в який входить програма оновлення MEDoc.

У Microsoft рекомендують клієнтам, які ще не встановили оновлення безпеки MS17-010, зробити це якомога швидше. До тих пір, поки ви не зможете застосувати патч, в компанії рекомендують два можливих способу вирішити цю проблему, щоб зменшити радіус атаки:

Оскільки загроза націлена на порти 139 і 445, ви можете заблокувати будь-який трафік на цих портах, щоб запобігти поширенню в мережі або з неї. Ви також можете відключити віддалений WMI і загальний доступ до файлів. Вони можуть мати великий вплив на можливості вашої мережі, але можуть бути заблоковані протягом дуже короткого періоду часу, поки ви оцінюєте вплив і застосовуєте поновлення визначень .

Захисник Windows Antivirus виявляє цю загрозу як Ransom: Win32 / Petya , як і в 1.247.197.0 оновленні .

Для підприємств використовуйте Device Guard для блокування пристроїв і забезпечення безпеки на рівні віртуалізації на рівні ядра, дозволяючи запускати тільки довірені додатки, ефективно запобігаючи запуск шкідливого ПЗ.

Нагадуємо: НЕ варто розганяти завчасно паніки, а дати час попрацювати екпертів, щоб ті розклали по поличках алгоритми роботи вірусу і варіанти боротьби з ним.

«Аргумент»

В тему: