Найчастіше хакерів від наших даних відокремлює всього лише знання пароля. А дізнатися його можливо різними способами: його можна викрасти за допомогою троянської програми, вивудити за допомогою фішинговою атаки або «підібрати».

Поговоримо докладніше про останній пункт.

Скільки часу буде потрібно на те, щоб розкусити досить стійкий пароль?

Нагадаємо, що валюта біткойн створюється самими користувачами шляхом спеціальних обчислень. Зараз вже є малоефективним «створювати» нових біткойни використовуючи тільки приватне програмне забезпечення. Для тих, хто займається генерацією цієї цифрової валюти, пропонуються хмарні сервіси і спеціалізоване апаратне забезпечення ( ASIC ).

Природно, таке апаратне забезпечення «заточене» на обчислення, специфічні для створення біткойнов і використовувати його для підбору хеш паролів (унікального числа, що обчислюється за спеціальним алгоритмом так, щоб воно не повторяюлось ні для якого іншого пароля) - відновлення пароля за відомим хешу - НЕ вийде. Але з чистого інтересу - які сьогодні є можливості для підбору паролів?

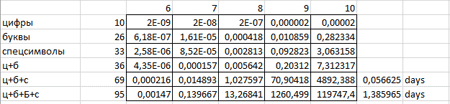

Припустимо, вся поточна сумарна потужність пристроїв, що обчислюють біткойни (847,998,392 GH / s, ~ 10 ^ 15 хеш в секунду) буде спрямована на підбір пароля за його хешу. У табличці час підбору хеша з 50% шансом на успіх зазначено в секундах.

Пароль, що складається з випадкових символів, букв, заголовних букв і спецсимволов буде зламаний з імовірністю 50% за півтора дня. Простіші комбінації будуть зламані за хвилини і секунди.

У реальному житті користувачі задають передбачувані паролі, і завдання зломщика сильно спрощується. Однак для побудови моделі загроз вже можна мати на увазі, що 65 біт складності пароля - це приблизно день роботи Суперсети (для алгоритму обчислення хешу SHA256).

http://www.itsec.pro/2015/12/asic.html

Скільки часу буде потрібно на те, щоб розкусити досить стійкий пароль?Але з чистого інтересу - які сьогодні є можливості для підбору паролів?