- dec7aec692fed8473f0fc3cab1b10726bf9ee107

- 7c7536ed7a5ff60021398240c0799512fb8c52a4

- 228963460817b4aaac27e2fcdfc121a20571b099 (детектується записом Android.SmsBot.472.origin )

- method = install - тип запиту до сервера;

- & Id = FKLKJDFSWXXXXXXXXXXXXXXX - унікальний ідентифікатор зараженого пристрою, де «FKLKJDFSW» - параметр, який міститься в ресурсах троянця, і «XXXXXXXXXXXXXXX» - номер IMEI;

- & Operator = - назва мобільного оператора;

- & Model = - назва моделі пристрою;

- & Os = - версія встановленої ОС;

- & Phone = - номер телефону жертви;

- & Imei = - IMEI-ідентифікатор;

- & Version = - номер версії троянця;

- & Country = - мова ОС.

- call_number - включити переадресацію дзвінків на вказаний номер;

- sms_grab - встановити часовий інтервал приховування входять СМС - якщо повідомлення надходять в заданий період, троянець блокує відповідні системні повідомлення, а самі СМС видаляє;

- sms_send - відправити СМС;

- ussd - виконати USSD-запит;

- delivery - виконати розсилку СМС-повідомлення із заданим текстом всім контактам з телефонної книги;

- new_url - змінити адресу керуючого сервера;

- install_true - записати зміна прапора inst в конфігураційному файлі (AppPrefs).

Троянська програма, що працює на мобільних пристроях під управлінням ОС Android і призначена для крадіжки грошей користувачів. Може поширюватися під виглядом нешкідливих додатків, наприклад, оригінального банківського клієнтського ПЗ або програми для голосування у фотоконкурсі.

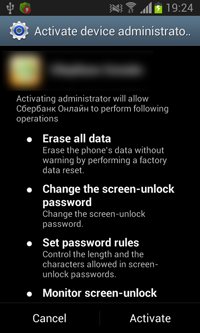

Після запуску демонструє на екрані стандартний системний запит на доступ до функцій адміністратора мобільного пристрою. При цьому в разі відмови користувача повторює цю дію до тих пір, поки не отримає необхідні повноваження.

Троянець сканує адресну книгу власника зараженого Android-смартфона або планшета і поправляє по всіх знайдених в ній телефонними номерами СМС-повідомлення виду «Привіт, проголосуй за мене http: //******konkurs.ru/». Зазначена посилання веде на шахрайський веб-ресурс, при відвідуванні якого на мобільні пристрої потенційних жертв автоматично завантажується одна з модифікацій троянця, Детектируемая Антивірусом Dr.Web як Android.SmsBot.472.origin . Також на цьому сайті подано доступну завантажити додаток для голосування у фотоконкурсі. Дана програма являє собою не що інше, як чергову версію Банкера Android.BankBot.80.origin.

Одночасно з розсилкою СМС-повідомлень троянець відправляє на керуючий сервер http: //****bora.com/api/? Id = 3 POST-запит, інформує вирусописателей про успішне зараженні Android-пристрої. Даний запит містить наступну інформацію:

Після цього із заданою періодичністю Android.BankBot.80.origin з'єднується з керуючим сервером і очікує надходження однієї з наступних команд:

При надходженні користувачеві вхідного повідомлення троянець передає інформацію про нього на сервер. Якщо раніше був встановлений часовий інтервал командою sms_grab, то власник зараженого пристрою не отримає відповідного повідомлення про вхідний СМС, і воно буде видалено.

При виконанні команди delivery Android.BankBot.80.origin активує переадресовувати вхідні дзвінки на номер +79009999999:

callforward (this.context, "* 21 * + 79009999999 #"),

В результаті жертва позбавляється можливості приймати всі адресовані їй дзвінки.

Дана шкідлива програма здатна непомітно для користувачів викрадати гроші з рахунків їх мобільних телефонів, банківських карт, а також рахунків в платіжних системах.

Новина про троянця