15.05.2017, Пн, 13:33, Мск, Текст: Павло Притула  Днями в Росії сталася одна з найбільших і «гучних», судячи з преси, кібератак: нападу зловмисників піддалися мережі декількох відомств і найбільших організацій, включаючи МВС.вірус WannaCryptor шифрував дані на комп'ютерах співробітників і вимагав велику суму грошей за те, щоб вони могли продовжити свою роботу.Це наочний приклад того, що ніхто не застрахований від здирників.Проте, з цією загрозою можна боротися - ми покажемо кілька способів, які пропонує Microsoft.

Днями в Росії сталася одна з найбільших і «гучних», судячи з преси, кібератак: нападу зловмисників піддалися мережі декількох відомств і найбільших організацій, включаючи МВС.вірус WannaCryptor шифрував дані на комп'ютерах співробітників і вимагав велику суму грошей за те, щоб вони могли продовжити свою роботу.Це наочний приклад того, що ніхто не застрахований від здирників.Проте, з цією загрозою можна боротися - ми покажемо кілька способів, які пропонує Microsoft.

Що ми знаємо про здирників? Начебто це злочинці, які вимагають від вас гроші або речі під загрозою настання несприятливих наслідків. У бізнесі такий час від часу трапляється, все приблизно уявляють, як потрібно поступати в таких ситуаціях. Але що робити, якщо вірус-вимагач оселився на ваших робочих комп'ютерах, блокує доступ до ваших даних і вимагає перевести гроші певним особам в обмін на код розблокування? Потрібно звертатися до фахівців з інформаційної безпеки. І найкраще зробити це заздалегідь, щоб не допустити проблем.

Число кіберзлочинів в останні роки зросла на порядок. За даними дослідження SentinelOne, половина компаній в найбільших європейських країнах піддалася атакам вірусів-вимагачів, причому більше 80% з них стали жертвами три і більше разів. Аналогічна картина спостерігається по всьому світу. Що спеціалізується на інформаційній безпеці компанія Clearswift називає своєрідний «топ» країн, які найбільше постраждали від ransomware - програм-вимагачів: США, Росія, Німеччина, Японія, Великобританія і Італія. Особливий інтерес зловмисників викликають малий і середній бізнес, тому що у них більше грошей і більш чутливі дані, ніж у приватних осіб, і немає потужних служб безпеки, як у великих компаній.

Що робити і, головне, як запобігти атаці здирників? Для початку оцінимо саму загрозу. Атака може проводитися декількома шляхами. Один з найпоширеніших - електронна пошта. Злочинці активно користуються методами соціальної інженерії, ефективність якої анітрохи не знизилася з часів знаменитого хакера ХХ століття Кевіна Митника. Вони можуть зателефонувати співробітнику компанії-жертви від імені реально існуючого контрагента і після бесіди направити лист з вкладенням, що містить шкідливий файл. Співробітник, звичайно ж, його відкриє, бо він тільки що говорив з відправником по телефону. Або бухгалтер може отримати лист нібито від служби судових приставів або від банку, в якому обслуговується його компанія. Чи не застрахований ніхто, і навіть МВС страждає не в перший раз: кілька місяців тому хакери прислали в бухгалтерію Казанського лінійного управління МВС фальшивий рахунок від "Ростелекома" з вірусом-шифрувальником, який заблокував роботу бухгалтерської системи.

Джерелом зараження може стати і фішингових сайтів, на який користувач зайшов по облудної посиланням, і «випадково забута» кимось із відвідувачів офісу флешка. Все частіше і частіше зараження відбувається через незахищені мобільні пристрої співробітників, з яких вони отримують доступ до корпоративних ресурсів. А антивірус може і не спрацювати: відомі сотні шкідливих програм, що обходять антивіруси, не кажучи вже про «атаках нульового дня», які експлуатують тільки що відкриті «дірки» в програмному забезпеченні.

Що являє собою «кібервимогатель»?

Програма, відома як «вимагач», «шифрувальник», ransomware блокує доступ користувача до операційної системи і зазвичай шифрує всі дані на жорсткому диску. На екран виводиться повідомлення про те, що комп'ютер заблокований і власник зобов'язаний передати зловмисникові велику суму грошей, якщо хоче повернути собі контроль над даними. Найчастіше на екрані включається зворотний відлік за 2-3 доби, щоб користувач поспішив, інакше вміст диска буде знищено. Залежно від апетитів злочинців і розмірів компанії суми викупу в Росії складають від декількох десятків до декількох сотень тисяч рублів.

типи вимагачів

Джерело: Microsoft 2017

Ці зловредів відомі вже багато років, але в останні два-три роки вони переживають справжній розквіт. Чому? По-перше, тому, що люди платять зловмисникам. За даними «Лабораторії Касперського», 15% російських компаній, атакованих таким чином, вважають за краще заплатити викуп, а 2/3 компаній в світі, які зазнали такої атаки, втратили свої корпоративні дані повністю або частково.

Друге - інструментарій кіберзлочинців став більш досконалим і доступним. І третє - самостійні спроби жертви «підібрати пароль» нічим хорошим не закінчуються, а поліція рідко може знайти злочинців, особливо за час зворотного відліку.

До речі. Далеко не всі хакери витрачають свій час на те, щоб повідомити пароль жертві, перерахувавши їм необхідну суму.

У чому проблема бізнесу

Головна проблема в області інформаційної безпеки у малого і середнього бізнесу в Росії полягає в тому, що грошей на потужні спеціалізовані засоби ІБ у них немає, а ІТ-систем і співробітників, з якими можуть відбуватися різного роду інциденти, більш, ніж достатньо. Для боротьби з ransomwareнедостаточно мати тільки налаштовані фаєрвол, антивірус і політики безпеки. Потрібно використовувати всі доступні засоби, в першу чергу надаються постачальником операційної системи, тому що це недорого (або входить у вартість ОС) і на 100% сумісно з його власним ПО.

Переважна більшість клієнтських комп'ютерів і значна частина серверів працюють під управлінням ОС Microsoft Windows. Всім відомі вбудовані засоби безпеки, такі, як «Захисник Windows» і «Брандмауер Windows», які разом зі свіжими оновленнями ОС та обмеженням прав користувача забезпечують цілком достатній для рядового співробітника рівень безпеки при відсутності спеціалізованих засобів.

Але особливість взаємин бізнесу і кіберзлочинців полягає в тому, що перші часто не знають про те, що вони атаковані другими. Вони вважають себе захищеними, а насправді зловредів вже проникли через периметр мережі і тихо роблять свою роботу - адже не всі з них ведуть себе так нахабно, як трояни-вимагачі.

Microsoft змінила підхід до забезпечення безпеки: тепер вона розширила лінійку продуктів ІБ, а також робить акцент не тільки на те, щоб максимально убезпечити компанії від сучасних атак, але і на те, щоб дати можливість розслідувати їх, якщо зараження все ж сталося.

захист пошти

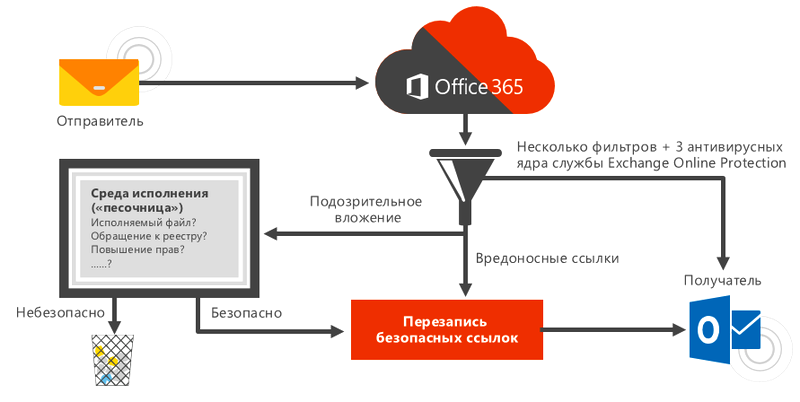

Поштову систему як головний канал проникнення загроз в корпоративну мережу необхідно захистити додатково. Для цього Microsoft розробила систему Exchange ATP (Advanced Treat Protection), яка аналізує поштові вкладення або інтернет-посилання і своєчасно реагує на виявлені атаки. Це окремий продукт, він інтегрується в Microsoft Exchange і не вимагає розгортання на кожній клієнтській машині.

Система Exchange ATP здатна виявляти навіть «атаки нульового дня», тому що запускає всі вкладення в спеціальній «пісочниці», не випускаючи їх в операційну систему, і аналізує їх поведінку. Якщо воно не містить ознак атаки, то вкладення вважається безпечним і користувач може його відкрити. А потенційно шкідливий файл відправляється в карантин і про нього оповіщається адміністратор.

Що стосується посилань в листах, то вони теж перевіряються. Exchange ATP підміняє всі посилання на проміжні. Користувач клацає по лінку в листі, потрапляє на проміжну посилання, і в цей момент система перевіряє адресу на безпеку. Перевірка відбувається так швидко, що користувач не помічає затримки. Якщо посилання веде на заражений сайт або файл, перехід по ній забороняється.

Як працює Exchange ATP

Джерело: Microsoft 2017

Чому перевірка відбувається в момент кліка, а не при отриманні листи - адже тоді на дослідження є більше часу і, отже, будуть потрібні менші обчислювальні потужності? Це зроблено спеціально для захисту від трюку зловмисників з підміною вмісту за посиланням. Типовий приклад: лист в поштову скриньку приходить вночі, система проводить перевірку і нічого не виявляє, а до ранку на сайті за цим посиланням вже розміщений, наприклад, файл з трояном, який користувач благополучно викачує.

І третя частина сервісу Exchange ATP - вбудована система звітності. Вона дозволяє проводити розслідування інцидентів і дає дані для відповідей на питання: коли відбулося зараження, як і де воно відбулося. Це дозволяє знайти джерело, визначити збиток і зрозуміти, що це було: випадкове потрапляння або цілеспрямована, таргетована атака проти цієї компанії.

Корисна ця система і для профілактики. Наприклад, адміністратор може підняти статистику, скільки було переходів по посиланнях, позначеним як небезпечні, і хто з користувачів це робив. Навіть якщо не відбулося зараження, все одно з цими співробітниками потрібно провести роз'яснювальну роботу.

Правда, є категорії співробітників, яких посадові обов'язки змушують відвідувати найрізноманітніші сайти - такі, наприклад, маркетологи, що досліджують ринок. Для них технології Microsoft дозволяють налаштувати політику так, що будь-які завантажуються файли перед збереженням на комп'ютері будуть перевірятися в «пісочниці». Причому правила задаються буквально в кілька кліків.

Захист облікових даних

Одна з цілей атак зловмисників - облікові дані користувачів. Технології крадіжок логінів і паролів користувачів досить багато, і їм повинна протистояти міцний захист. Надій на самих співробітників мало: вони придумують прості паролі, застосовують один пароль для доступу на всі ресурси і записують їх на стікері, який приклеюють на монітор. З цим можна боротися адміністративними заходами і задаючи програмно вимоги до паролів, але гарантованого ефекту все одно не буде.

Якщо в компанії піклуються про безпеку, в ній розмежовуються права доступу, і, наприклад, інженер або менеджер з продажу не може зайти на бухгалтерський сервер. Але в запасі у хакерів є ще один трюк: вони можуть відправити з захопленого аккаунта рядового співробітника лист цільовим фахівця, який володіє необхідною інформацією (фінансовими даними або комерційною таємницею). Отримавши листа від «колеги», адресат стовідсотково його відкриє і запустить вкладення. І програма-шифрувальник отримає доступ до цінних для компанії даними, за повернення яких компанія може заплатити великі гроші.

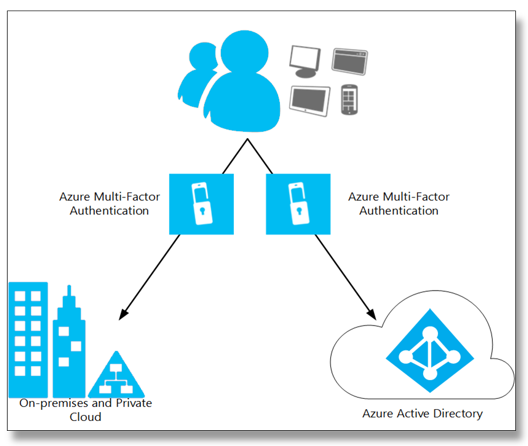

Щоб захоплена обліковий запис не давала зловмисникам можливості проникнути в корпоративну систему, Microsoft пропонує захистити її засобами багатофакторної аутентифікації Azure Multifactor Authentication. Тобто для входу потрібно ввести не тільки пару логін / пароль, але і ПІН-код, присланий в СМС, Push-яке повідомлення, що згенерував мобільним додатком, або відповісти роботу на телефонний дзвінок. Особливо корисна багатофакторна аутентифікація при роботі з віддаленими співробітниками, які можуть заходити в корпоративну систему з різних точок світу.

Azure Multifactor Authentication

Джерело: Microsoft 2017

Для більших компаній Microsoft розробила і просунуту серверну систему аналізу подій, що відбуваються в локальному домені - Advanced Threat Analytics. Ця аналітична служба стежить за поведінкою користувачів і сигналізує в разі виявлення аномальних подій: під час заходу з незвичайного місця (іншої країни), при численних неправильних наборах пароля, при заходах на сервера інших відділів і т.д.

білі списки

Нові кібератаки вимагають нових рішень безпеки, і такі є в операційній системі Windows 10 Enterprise. Одне з таких рішень - запуск тільки довіреної програмного забезпечення на клієнтських комп'ютерах. Такий підхід успішно реалізований на мобільних платформах, де всі програми проходять перевірку і мають цифровий підпис, на підставі якої пристрій дозволяє його запуск. У Windows ця функція реалізована за допомогою механізму безпеки Device Guard.

Device Guard - це програмно-апаратний комплекс, який дозволяє на настільному ПК з Windows 10 запуск тільки довірених додатків, тобто вони повинні бути підписані Microsoft. Якщо користувач спробує встановити додаток поза списком (незалежно від того, навмисно він це робить чи ні), в запуску буде відмовлено, навіть якщо він працює під правами локального адміністратора, так як список додатків підписується серверним сертифікатом з більш високими привілеями.

А як захищатися від виконання шкідливих Java і інших скриптів, якщо у корпоративних самописних додатків є залежність від них? У цьому випадку Microsoft рекомендує використовувати зв'язку Device Guard разом з Applocker і забороняти запуск всіх скриптів, крім тих, які прописані Applocker по визначеному шляху.

Ці інструменти надають високий рівень захисту і працюють на програмно-апаратному рівні. Тобто ніякої вимагач НЕ пропишеться на комп'ютері користувача.

Впровадження цих списків не додасть головного болю адміністраторам компанії, тому що їх не потрібно прописувати для кожної робочої станції. Система дозволяє створити кілька шаблонів списків і налаштувати політики, в яких буде прописано, яким групам користувачів відповідає той чи інший «білий список».

Глобальний захист

Вище ми говорили про захист пошти за допомогою Exchange Advanced Threat Protection, але схоже рішення існує і на рівні операційної системи. Етослужба Windows Defender Advanced Threat Protection (WD ATP), датчики которойвстроеннив Windows 10. За замовчуванням датчики вимкнені, їх можна легко активувати скриптом за допомогою групових політик. І раз WD ATP активний, він логірует всі події, які відбуваються на кожному ПК: кожен створений файл, процес, ключ реєстру і встановлені зв'язки між подіями. Ці дані аналізуються в службі Azure, що дозволяє створити шаблон нормального поведінки для кожної окремої робочої станції, і в разі виявлення відхилень від цього нормального поведінки (поява шкідливої активності на пристрої) WD ATP надсилає повідомлення в свою консоль і на пошту адміністратору. Результати аналізу і моніторингу виводяться єдиним екраном звітності на порталі Windows Security Center, і призначений в першу чергу для фахівців з безпеки.

Центр управління безпекою

Джерело: Microsoft 2017

Це досить потужна служба, фактично виконує функції SIEM-системи (і сумісна зі сторонніми SIEM). Вона аналізує дані, що надходять з великої кількості кінцевих пристроїв c Windows, Office і EMS, що дозволяє використовувати єдину базу загроз, і виявляти атаки раніше, ніж вони потрапляють в бази постачальників антивірусів. Мабуть, жодна інша компанія не може зрівнятися з Microsoft за можливостями збору аналітичних даних з комп'ютерів і серверів по всьому світу. Щодня мільйони копій Windows, Office, інших додатків Microsoft відправляють інформацію про стан безпеки.

Windows АТР своєчасно виявляє атаки, проводить глибокий аналіз файлів і швидко визначає рівень загроз у регіоні і масштаб зараження. Це хмарна система, вона не вимагає окремої інсталяції і складної настройки, що дуже зручно і економно для компаній. В останні образи Windows 10 Enterprise (Е5) вбудовані датчики, що визначають шкідливий поведінку, і доступ до них адміністратор отримує при підключенні до сервісу Windows АТР.

Цікаво, що, випускаючи такі просунуті засоби захисту, Microsoft не позиціонує себе як учасника ринку інформаційної безпеки. Проте, сам факт, що компанія зайнялася захистом інформаційних ресурсів клієнтів на такому високому рівні, говорить про те, що дійсно: одного антивіруса для захисту вже недостатньо.

Що ми знаємо про здирників?Але що робити, якщо вірус-вимагач оселився на ваших робочих комп'ютерах, блокує доступ до ваших даних і вимагає перевести гроші певним особам в обмін на код розблокування?

Що робити і, головне, як запобігти атаці здирників?

Що являє собою «кібервимогатель»?

Чому?

А як захищатися від виконання шкідливих Java і інших скриптів, якщо у корпоративних самописних додатків є залежність від них?